La passion de Paul pour la technologie et les médias numériques remonte à plus de 30 ans. Né au Royaume-Uni, il vit maintenant aux États-Unis.

Pour une définition des logiciels malveillants et six exemples, veuillez lire la suite…

Image du domaine public modifiée de Pixabay

Au cours de mes nombreuses années d’enseignement de l’informatique, des compétences de base à l’utilisation plus avancée des logiciels multimédias numériques, ainsi que lorsque j’ai travaillé avec des ordinateurs à titre personnel, je pense avoir rencontré à peu près tous les types de logiciels malveillants. .

Cet article donne une définition des logiciels malveillants, examine six exemples et décrit trois approches qui peuvent être utilisées pour minimiser ou empêcher d’être affecté par des logiciels malveillants.

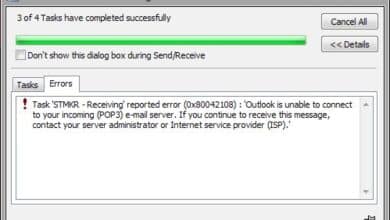

Définition des logiciels malveillants

Un logiciel malveillant est un logiciel malveillant qui a été conçu dans l’intention de perturber, de corrompre ou d’endommager un système informatique, généralement en obtenant un accès non autorisé.

6 exemples de logiciels malveillants

Voici 6 exemples de logiciels malveillants :

- Virus

- troyen

- Spyware

- Ver

- Adware

- rançongiciel

Je vais expliquer chaque exemple plus en détail ci-dessous.

1. Virus

En termes informatiques, un virus est un morceau de code malveillant, ou un programme capable de se copier et de se propager d’un système ou d’un appareil informatique à un autre. Les virus sont généralement écrits avec l’intention d’avoir un effet perturbateur sur les machines qu’ils infectent, provoquant des problèmes tels que la destruction de données ou la corruption du système d’exploitation.

Les virus fonctionnent généralement en s’insérant ou en s’attachant à des logiciels légitimes afin de faciliter l’exécution de leur code. La meilleure façon de protéger un appareil contre un virus consiste à installer un logiciel antivirus et à le maintenir à jour.

2. Cheval de Troie

Un cheval de Troie (ou cheval de Troie) est une forme de malware qui cache son contenu réel pour tromper l’utilisateur de l’ordinateur en lui faisant croire qu’il s’agit d’un fichier légitime. Une façon courante que cette tromperie se produit est lorsqu’un cheval de Troie arrive joint à un e-mail provenant d’une source fiable. Contrairement aux virus, qui peuvent s’activer et se répliquer, les chevaux de Troie comptent sur l’utilisateur pour les activer.

Les chevaux de Troie informatiques portent le nom du cheval de bois utilisé pour saccager l’ancienne ville de Troie. Le cheval de bois a été construit et laissé à l’extérieur de la ville par les soldats grecs qui assiégeaient Troie. Le cheval était considéré par les habitants de Troie (connus sous le nom de Troyens) comme un trophée de victoire inoffensif, alors ils l’ont amené à l’intérieur des murs de la ville – mais à l’intérieur se trouvaient des soldats grecs qui ont émergé la nuit et ont ouvert les portes de la ville, permettant l’invasion et chute de la ville.

3. Logiciels espions

Ce type de logiciel malveillant s’infiltre dans le système informatique, accédant et surveillant les activités de l’utilisateur, telles que les données d’utilisation d’Internet et les informations sensibles. Il relaie ensuite ces informations personnelles aux annonceurs, aux entreprises de données ou à d’autres.

Faites défiler pour continuer

Les logiciels espions constituent une menace pour les entreprises et les utilisateurs individuels et sont utilisés à de nombreuses fins, telles que le suivi et la vente de données d’utilisation d’Internet, le vol de cartes de crédit ou de coordonnées bancaires, ou le vol d’identité. Pour ce faire, il effectue des actions telles que le suivi des informations de connexion et de mot de passe de l’utilisateur et l’espionnage d’informations sensibles.

4. Ver

Les vers utilisent généralement les réseaux informatiques pour se propager. Ils exploitent les faiblesses des logiciels de sécurité ou peuvent arriver via des spams ou des messages instantanés. Une fois établi, le ver peut alors utiliser l’ordinateur hôte pour analyser et infecter les autres. Les vers peuvent corrompre et supprimer des fichiers, ou créer des programmes malveillants supplémentaires sur l’ordinateur de l’utilisateur.

Tout cela peut se produire sans que l’utilisateur ne sache quoi que ce soit jusqu’à ce que le ver soit établi. Certains vers ne font que se répliquer à plusieurs reprises, surchargeant l’ordinateur et le réseau. D’autres voleront des informations ou ouvriront une porte dérobée que les pirates pourront utiliser.

5. Logiciels publicitaires

Comme son nom l’indique, ce type de malware inonde l’utilisateur de publicités indésirables. Les programmes publicitaires peuvent modifier la page d’accueil du navigateur, bombarder l’écran de publicités contextuelles et créer des logiciels espions. Bien que ce logiciel puisse ne pas sembler aussi mauvais que d’autres formes de logiciels malveillants, il peut être extrêmement irritant et perturbateur, et est souvent capable de causer des problèmes à long terme à votre appareil. Il est courant que ce logiciel malveillant ralentisse ou même plante votre appareil.

Il peut également utiliser votre bande passante Internet. Adware est le nom de ce logiciel lorsqu’il infecte un ordinateur, mais il est connu sous le nom de madware lorsqu’il se trouve sur un appareil mobile, tel qu’un smartphone.

6. Rançongiciels

Le ransomware est une forme particulièrement sinistre de malware qui est utilisée par des criminels pour extorquer de l’argent aux utilisateurs. Il utilise le cryptage pour conserver les données d’un utilisateur avec la promesse que les données seront restaurées lors du paiement d’une rançon.

Un rançongiciel pénètre dans un ordinateur soit en incitant l’utilisateur à l’installer, soit en utilisant les faiblesses du logiciel de sécurité de l’appareil. Ce type de malware peut cibler non seulement des utilisateurs individuels, mais également des institutions de premier plan telles que des hôpitaux, des universités et des agences gouvernementales.

Comment éviter les infections par des logiciels malveillants

D’une manière générale, il existe trois approches que vous devez adopter pour minimiser ou prévenir les infections par des logiciels malveillants :

- Assurez-vous qu’un logiciel de sécurité anti-malware est installé sur votre ordinateur et qu’il est mis à jour régulièrement.

- Assurez-vous d’utiliser des mots de passe sécurisés et de les changer régulièrement.

- Ne téléchargez pas de programmes ou de documents provenant de sources non fiables. Il est également sage de se méfier des pièces jointes et des hyperliens trouvés dans les spams et les messages instantanés.

Ce contenu est exact et fidèle au meilleur de la connaissance de l’auteur et ne vise pas à remplacer les conseils formels et individualisés d’un professionnel qualifié.

© 2020 Paul Goodman

Umesh Chandra Bhatti de Kharghar, Navi Mumbai, Inde le 22 décembre 2020 :

Bien expliqué. Merci.