Administrateur système et réseau accompli avec plus de 10 ans d’expérience dans la gestion d’infrastructures de serveurs et d’opérations de centres de données.

Microsoft a mis fin à la prise en charge de Windows 2003R2 le 14 juillet 2015. Cependant, certaines entreprises exécutent toujours cette version en raison de la complexité de la migration des applications et des services vers une version plus récente du système d’exploitation Windows.

J’ai décidé de faire un tutoriel sur la mise à niveau de Windows 2003R2 Certificate Authority (CA) car j’ai dû en migrer une récemment.

Nous ne pouvons pas mettre à niveau l’autorité de certification directement de 2003R2 à 2019. Nous devons d’abord mettre à niveau vers une version de Windows antérieure à 2019. La base de données CA 2003R2 n’est pas compatible avec la version CA 2019. Dans ce didacticiel, nous utiliserons 2012R2 comme version intermédiaire.

Si l’autorité de certification s’exécute sur n’importe quelle version de Windows à partir de 2008R2 et versions ultérieures, elle peut être mise à niveau directement vers 2019.

Ce qui suit est un résumé de haut niveau des étapes que nous utiliserons pour migrer une autorité de certification d’un serveur à un autre.

Résumé des étapes

Sur le serveur d’origine :

- Sauvegardez l’autorité de certification

- Sauvegardez la clé de registre CA

- Désinstaller le rôle CA

Sur le serveur de destination :

- Installer le rôle CA

- Configurer l’autorité de certification

- Importer le certificat CA

- Modifiez l’entrée Server Name de la clé de registre exportée avec le nom du nouveau serveur

- Arrêter le service CA

- Importer la clé de registre modifiée

- Restaurer la base de données CA

- Démarrer le service CA

Sauvegarder l’autorité de certification

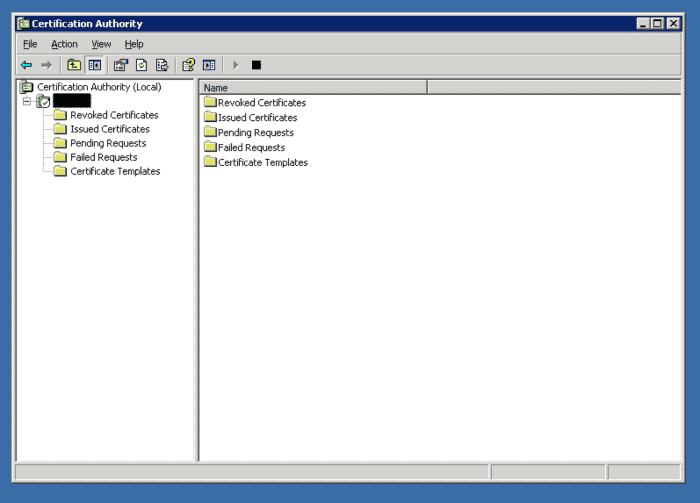

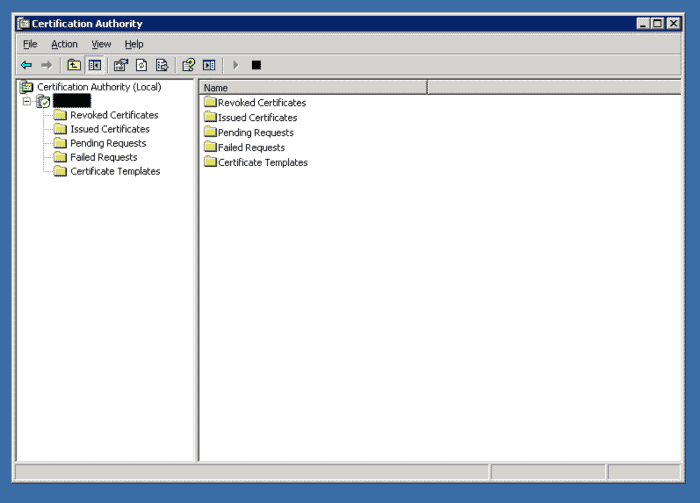

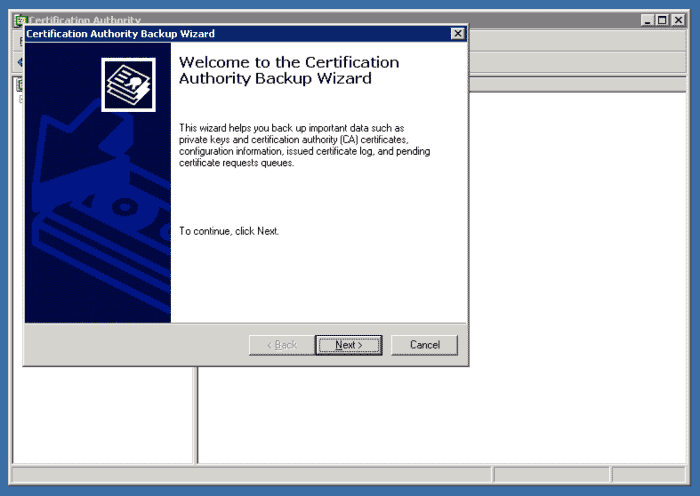

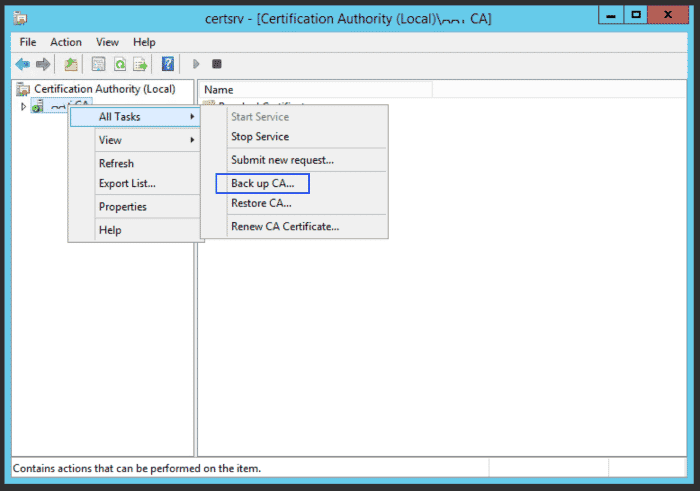

Ouvrez l’application Autorité de certification.

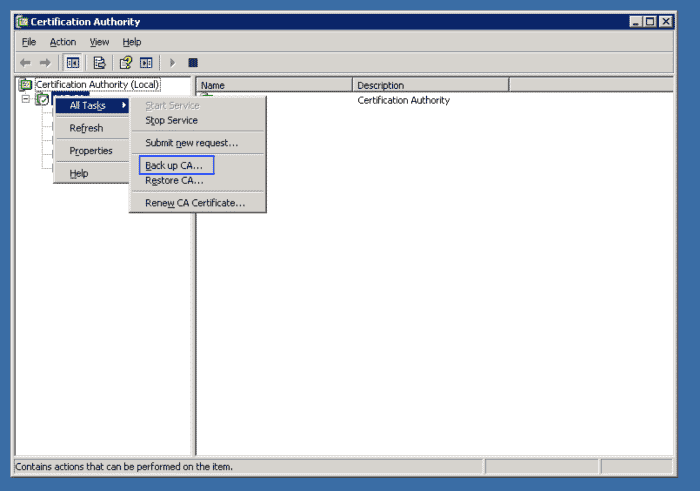

Cliquez avec le bouton droit sur le nom de l’autorité de certification et sélectionnez Backup CA.

Cliquez sur Suivant

Faites défiler pour continuer

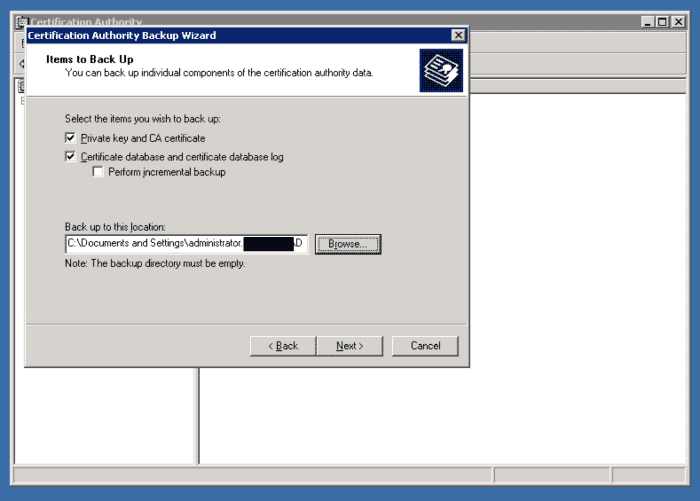

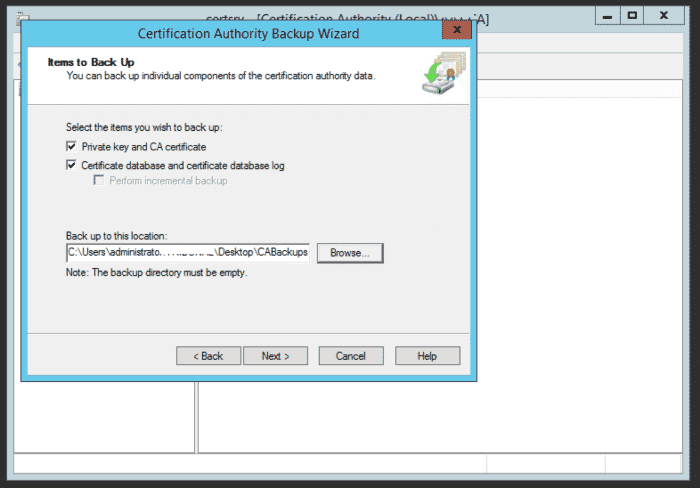

Sélectionnez Clé privée et certificat CA, Base de données de certificats et journal de la base de données de certificats, puis sélectionnez un emplacement pour stocker les fichiers de sauvegarde. Cliquez sur Suivant.

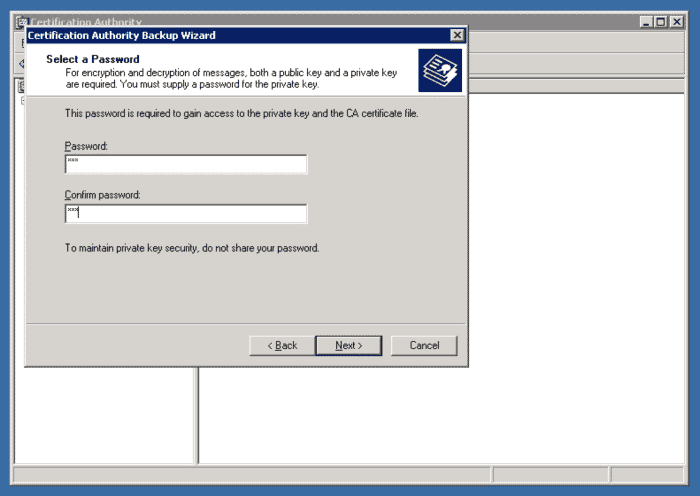

Entrer le mot de passe. Ce mot de passe sera utilisé ultérieurement pour restaurer le certificat de l’autorité de certification racine et les fichiers de sauvegarde. Cliquez sur Suivant.

Sauvegardez la clé de registre CA

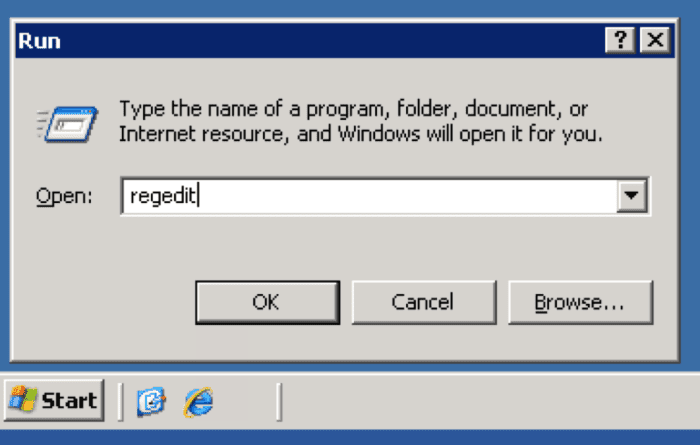

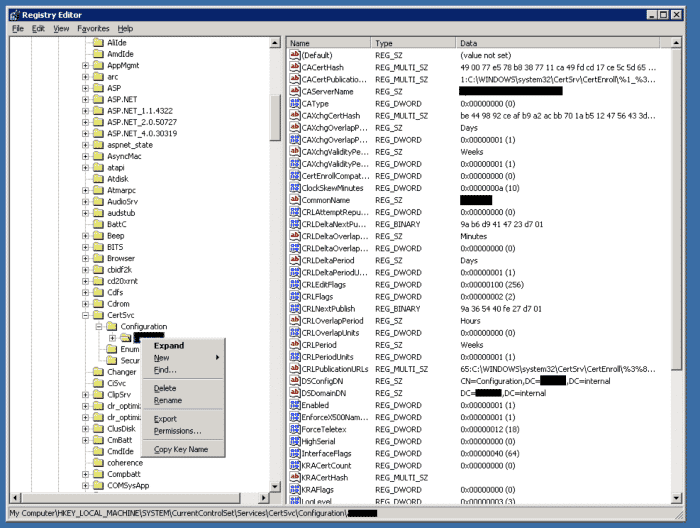

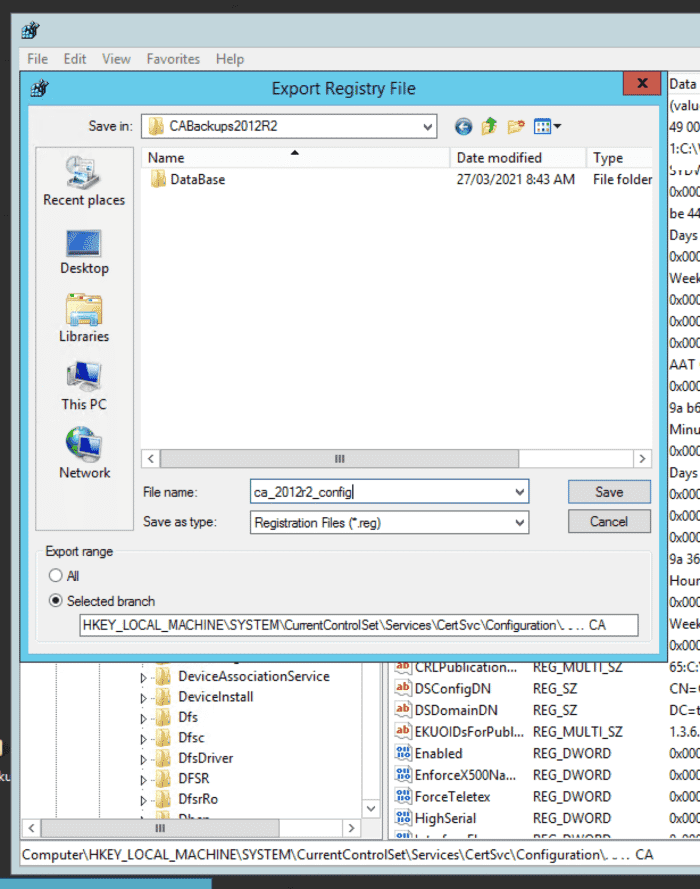

Utilisez Regedit pour exporter la clé de registre pour le service d’autorité de certification.

Aller vers :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSVC\Configuration

Cliquez avec le bouton droit sur la clé portant le nom de l’autorité de certification racine et sélectionnez Exporter.

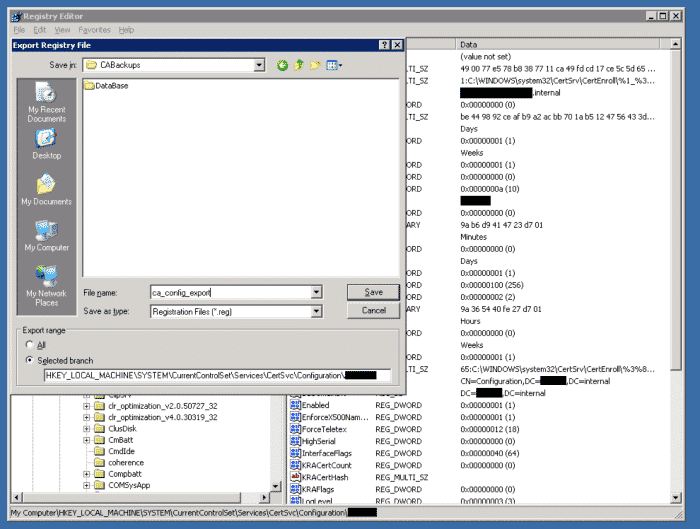

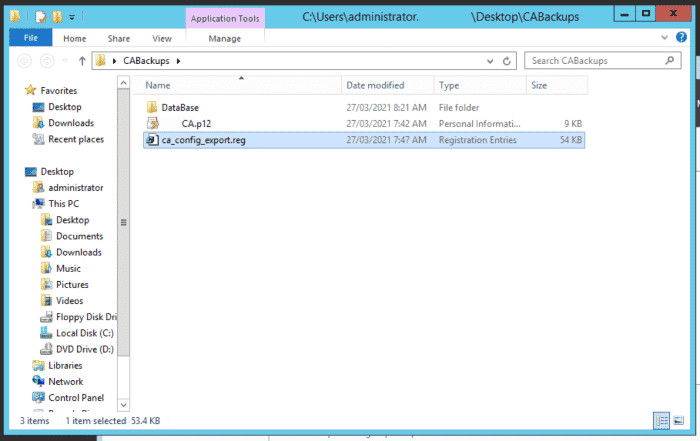

Saisissez un nom pour enregistrer le fichier. Pour plus de commodité, je stockerai le fichier de registre exporté dans le même dossier que les fichiers de sauvegarde CA.

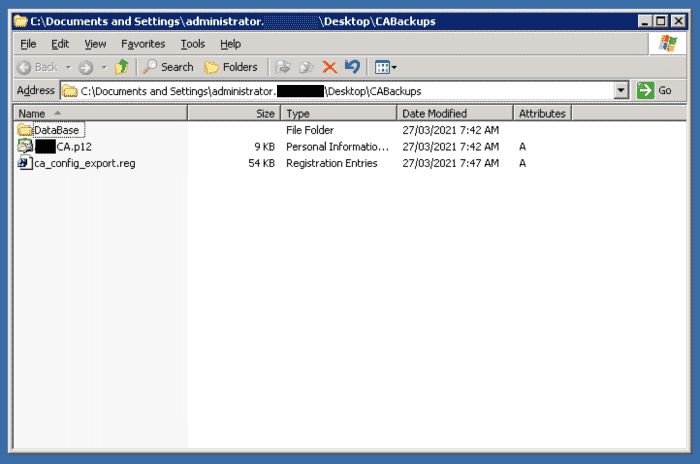

Nous devrions avoir quelque chose comme ci-dessous dans le dossier contenant nos fichiers de sauvegarde CA et l’exportation du registre.

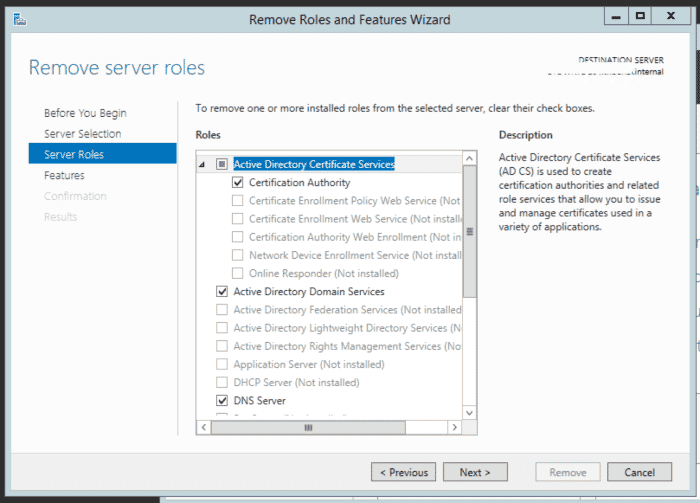

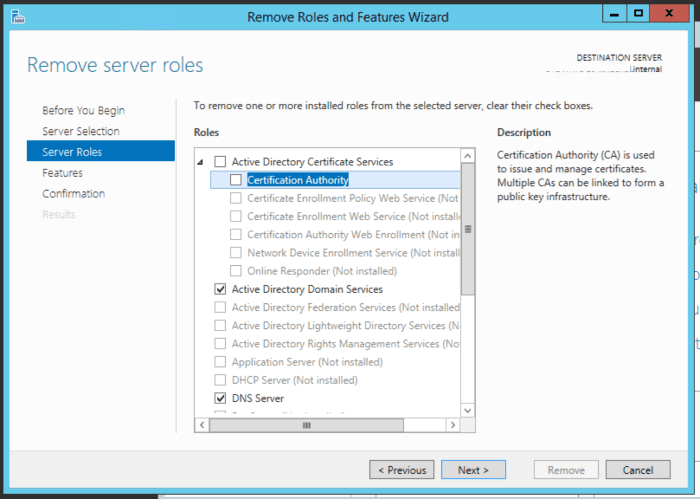

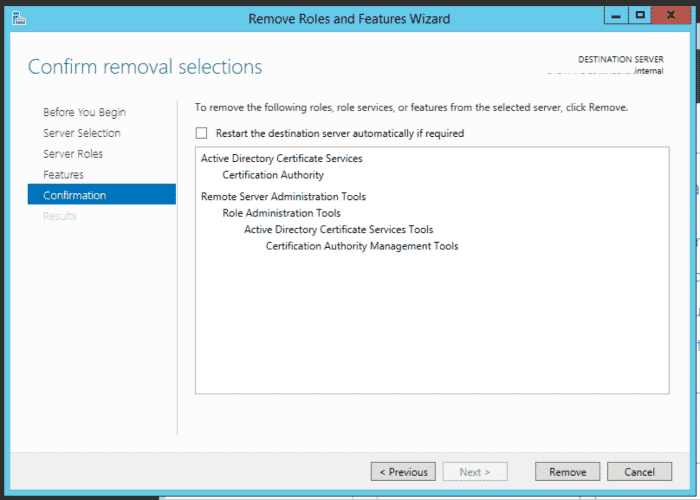

Désinstaller le rôle CA

Nous devons maintenant supprimer le rôle d’autorité de certification du serveur.

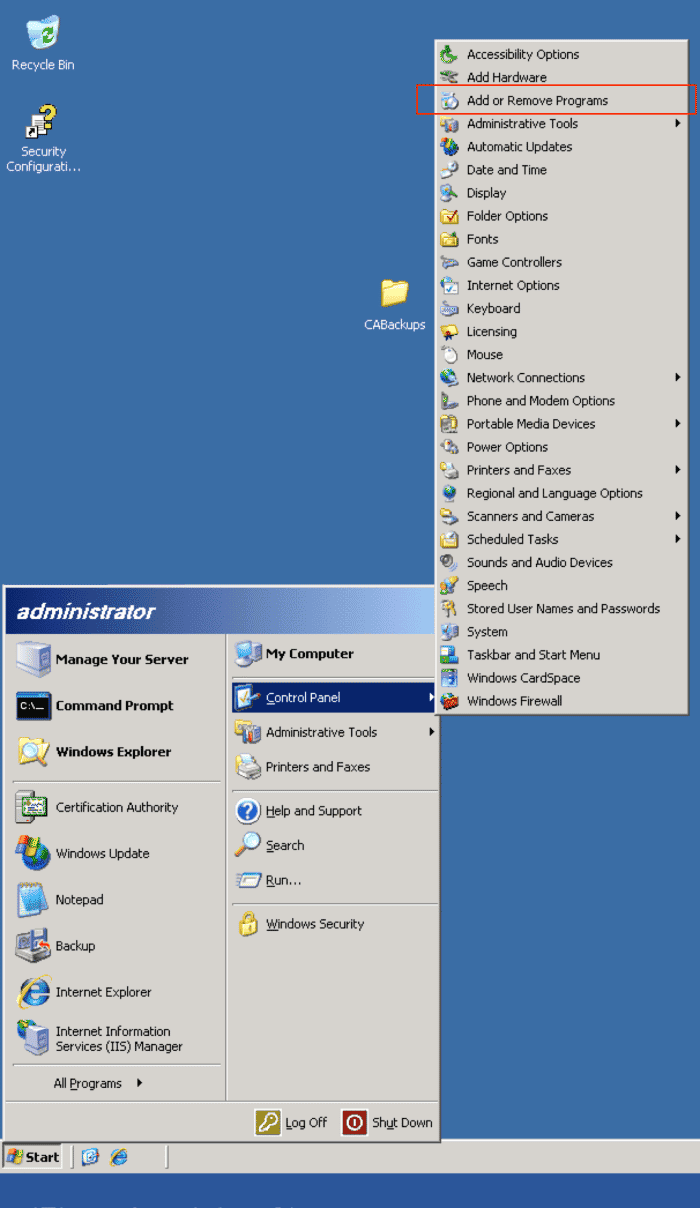

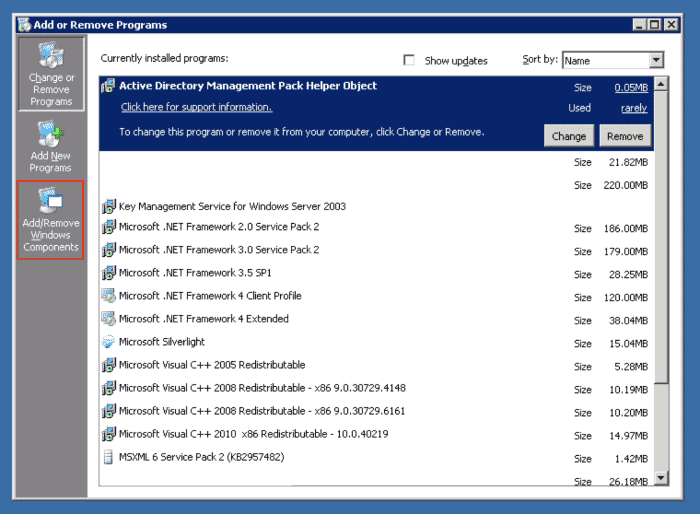

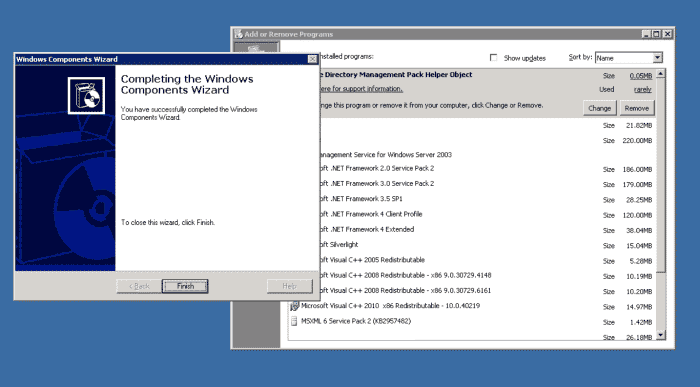

Dans Windows 2003R2, nous devons accéder à Panneau de configuration-> Ajouter ou supprimer des programmes.

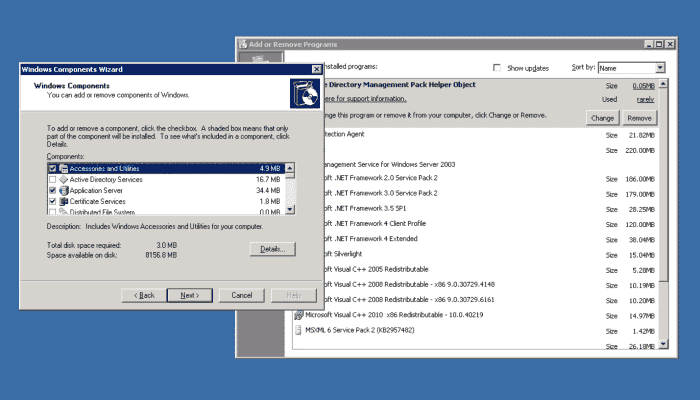

Sélectionner Ajouter/supprimer des composants Windows

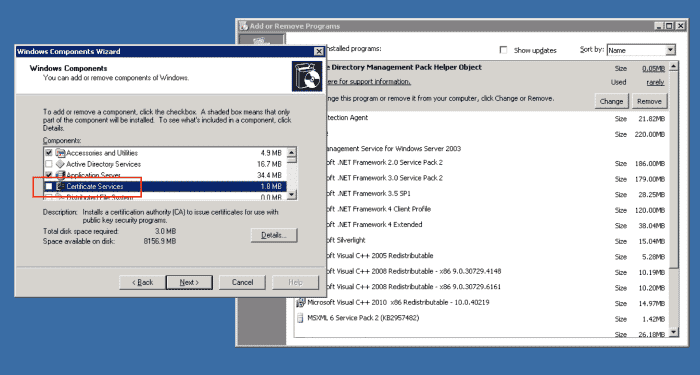

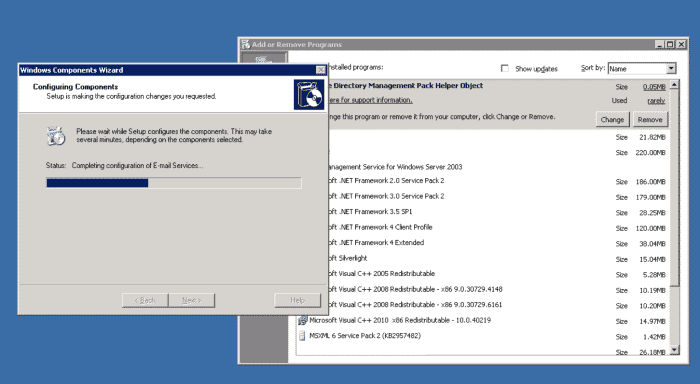

Décochez Services de certificatet cliquez Prochain.

Cliquez sur Terminer

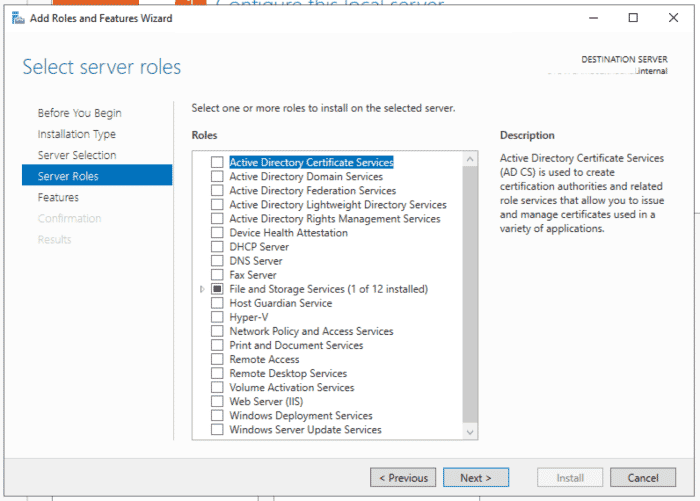

Installer le rôle CA sur le serveur de destination

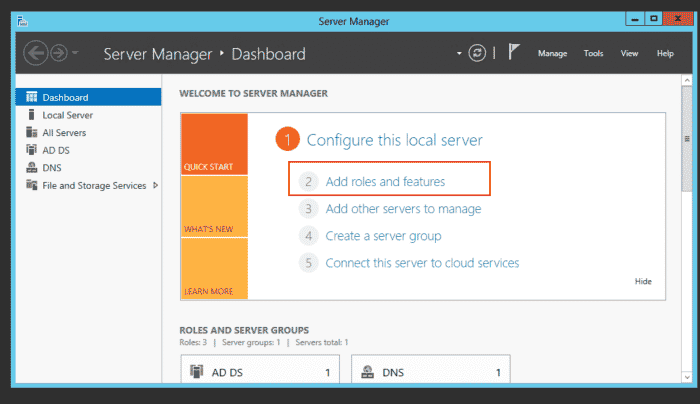

Le serveur intermédiaire vers lequel nous allons choisir de migrer est le serveur Windows Server 2012R2. Nous aurions pu choisir de migrer vers n’importe quel système d’exploitation de 2008R2 à 2016 directement à partir de 2003R2.

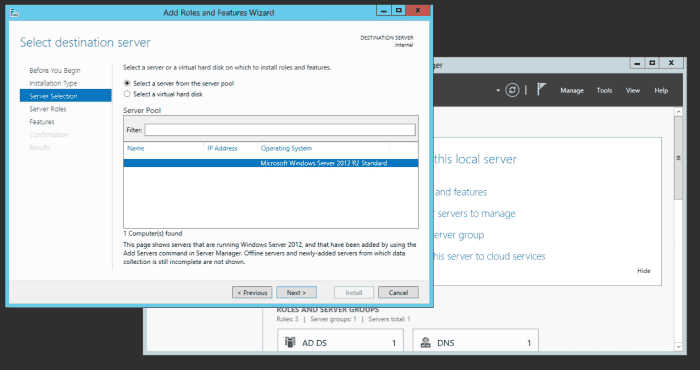

Ouvrez le Gestionnaire de serveur et sélectionnez Ajouter des rôles et des fonctionnalités.

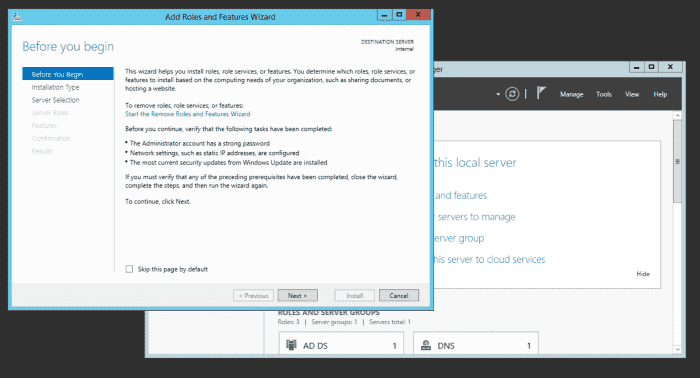

Cliquez sur Suivant

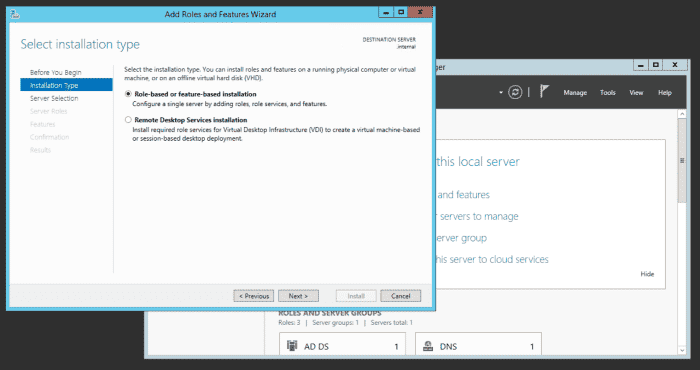

Sélectionner Installation basée sur les rôles ou les fonctionnalités. puis clique Prochain.

Cliquez sur Suivant

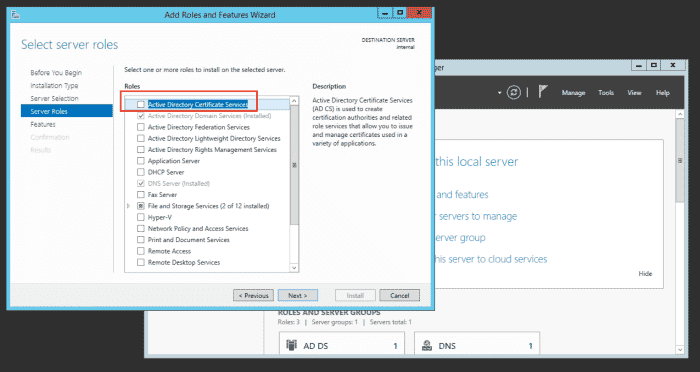

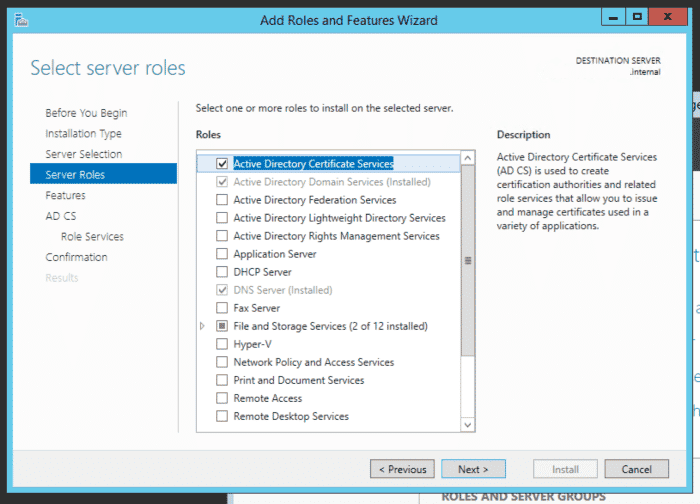

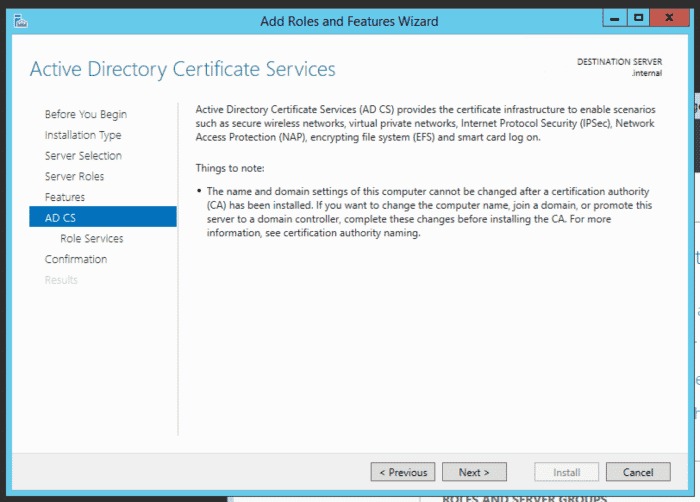

Sélectionner Service de certificat Active Directory

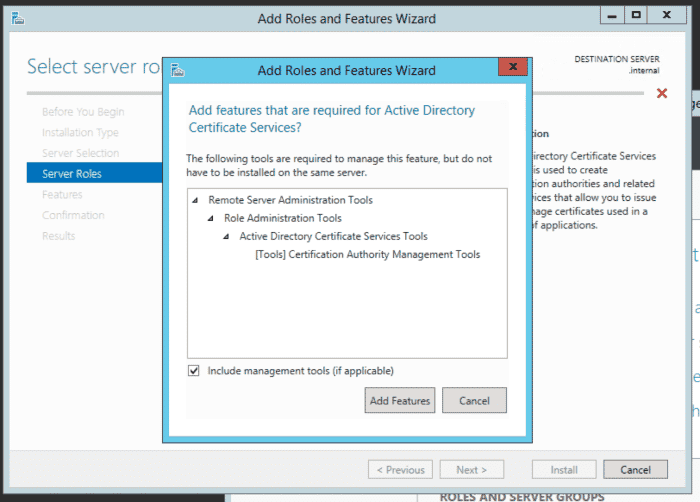

Cliquez sur Ajouter des fonctionnalités lorsque vous obtenez cette invite après la sélection Assistant de certificat Active Directory

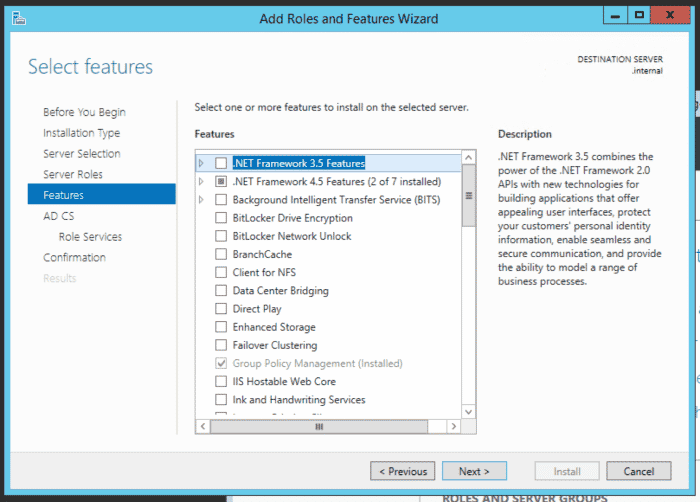

Cliquez sur Suivant

Cliquez sur Suivant

Cliquez sur Suivant

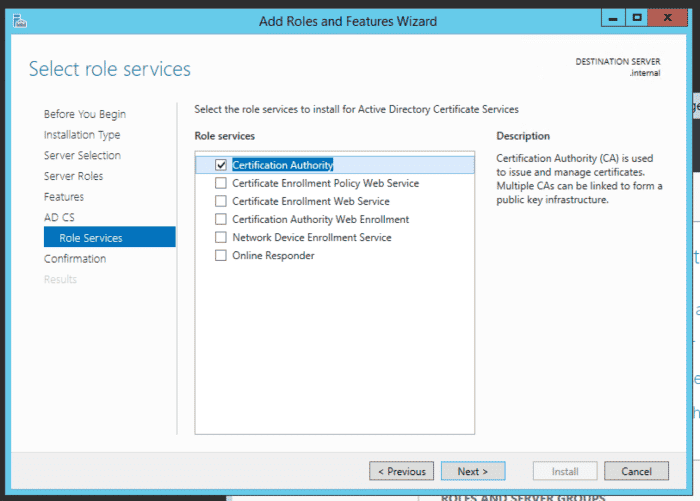

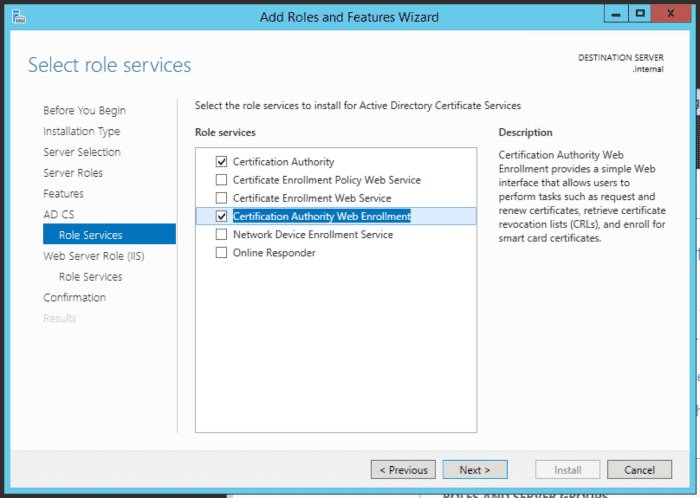

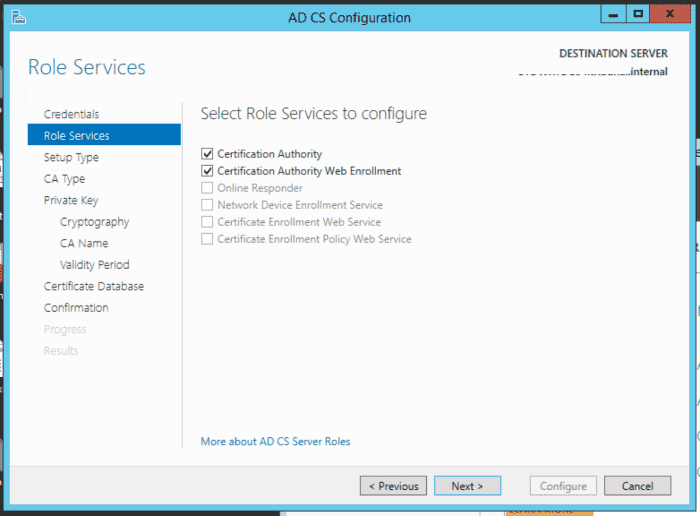

Sélectionner Autorité de certification.

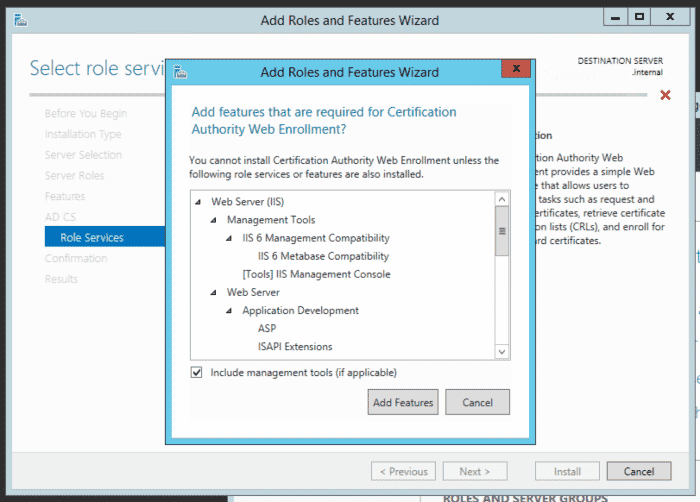

la Assistant Ajouter des rôles et des fonctionnalités vous demandera si vous souhaitez ajouter des rôles et fonctionnalités supplémentaires requis.

Sélectionner Ajouter des fonctionnalités.

Pour une migration intermédiaire, nous n’avons pas besoin de sélectionner d’autres services de rôle.

Cependant, pour ce tutoriel, je sélectionnerai le Inscription Web de l’autorité de certification service de rôle également.

Cliquez sur Prochain.

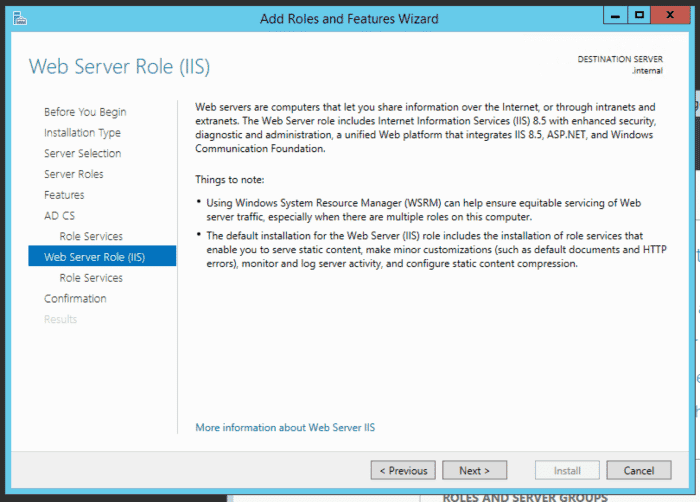

Cliquez sur Suivant

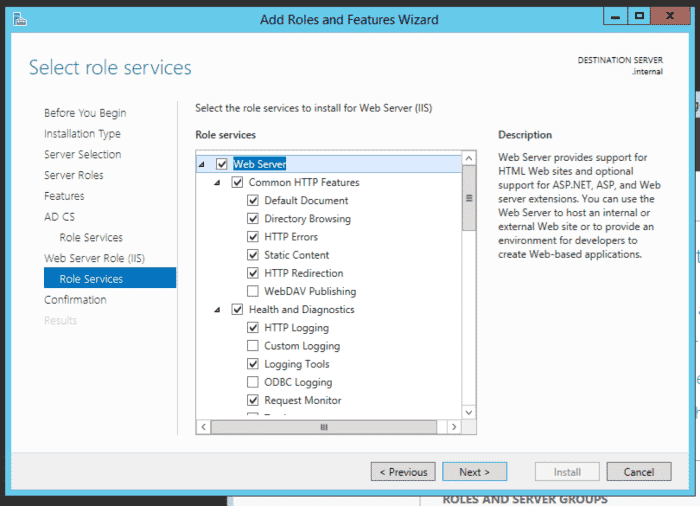

Acceptez les valeurs par défaut et cliquez sur Prochain.

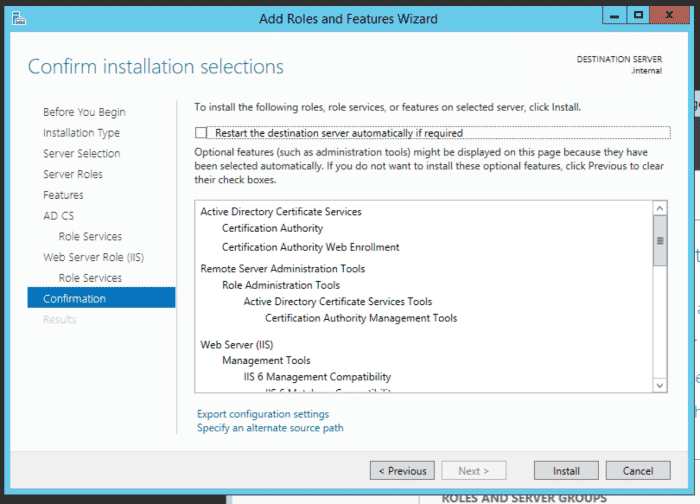

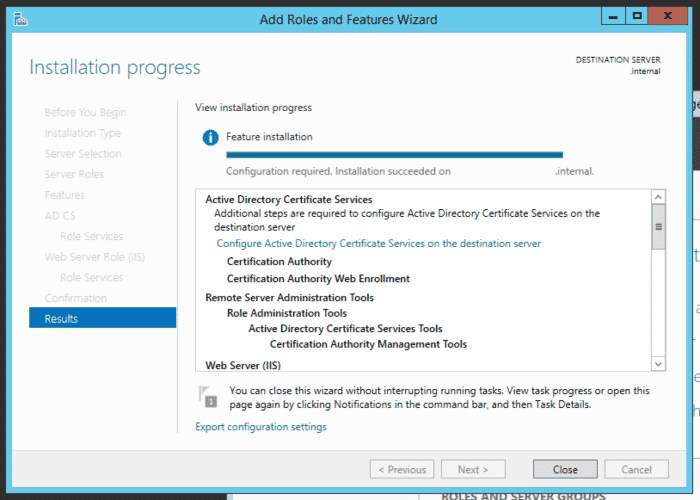

Cliquez sur installer.

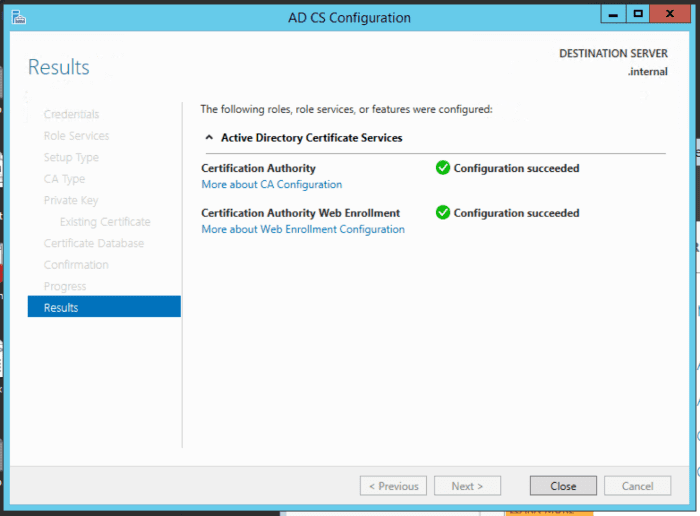

Configurer l’autorité de certification

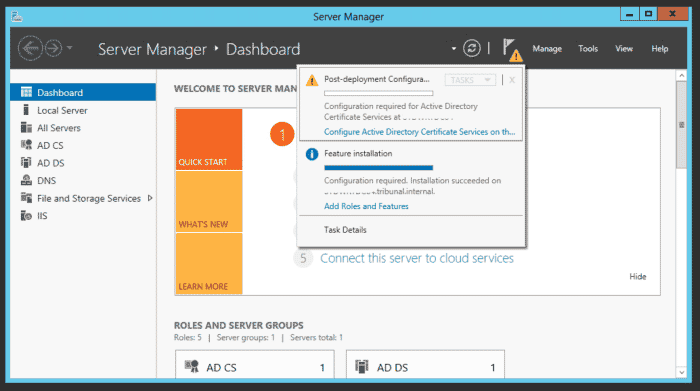

Le gestionnaire de serveur aura maintenant un point d’exclamation jaune.

Il veut que nous configurions le Services de certificats Active Directory que nous venons d’installer.

Cliquez sur le lien dans le message.

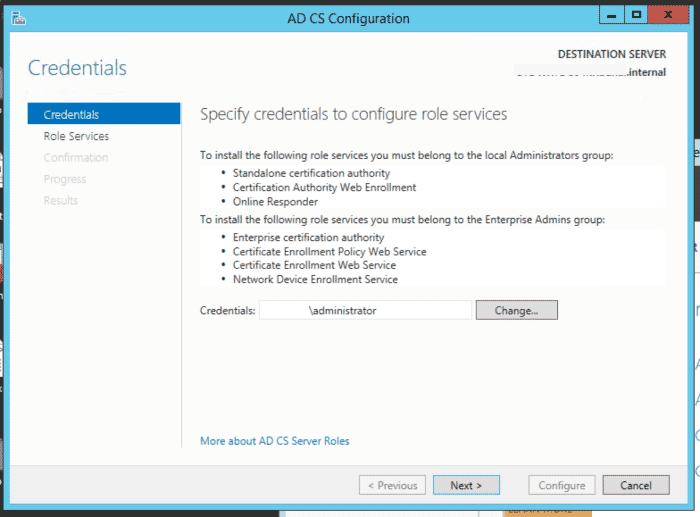

Pour les informations d’identification, entrez les informations d’identification disposant des droits d’administrateur d’entreprise. Cliquez sur Prochain.

Sélectionnez les services de rôle, puis cliquez sur Prochain.

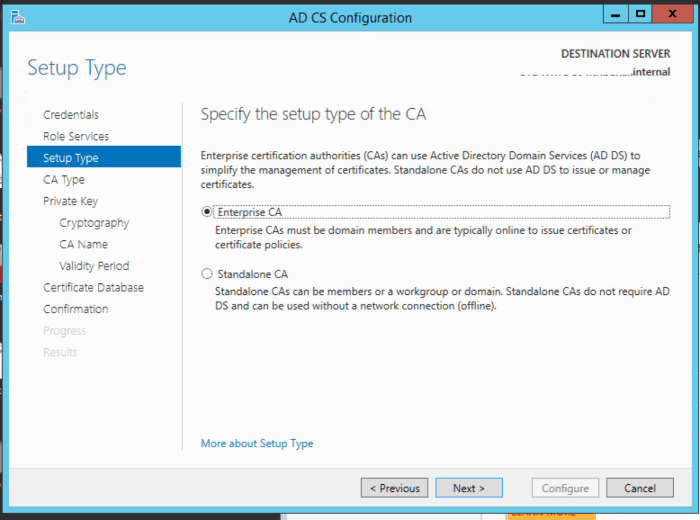

Sélectionner CA d’entreprise. Cliquez sur Prochain.

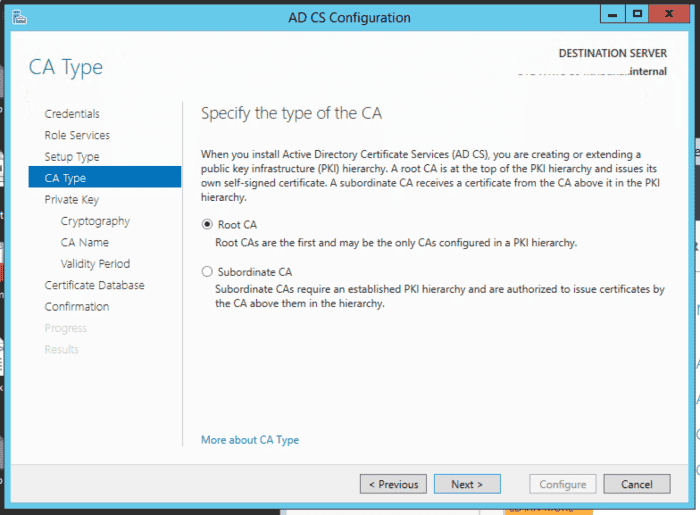

Sélectionner Racine Californie. Cliquez sur Prochain.

Importer le certificat CA

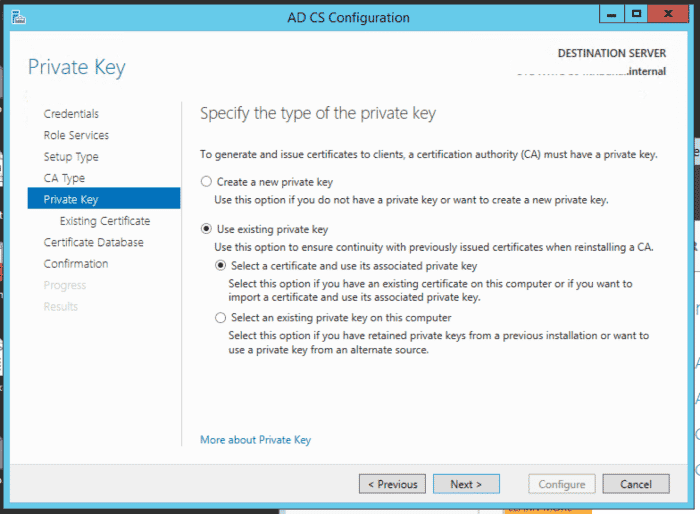

Choisir Utiliser la clé privée existanteet choisissez Sélectionnez un certificat et utilisez sa clé privée associée. Cliquez sur Prochain.

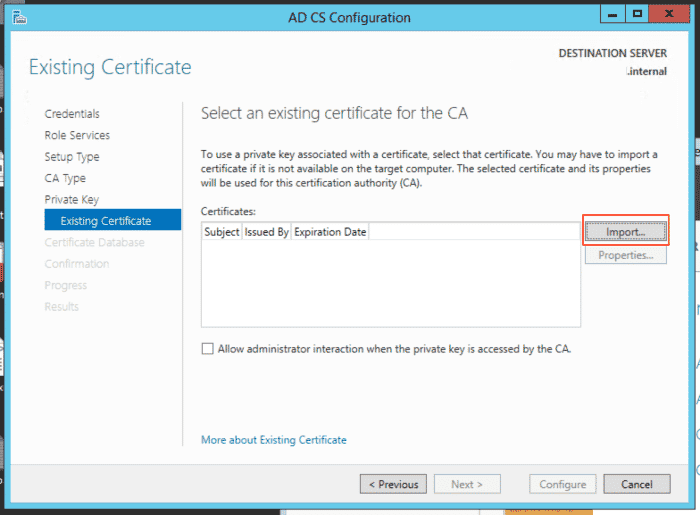

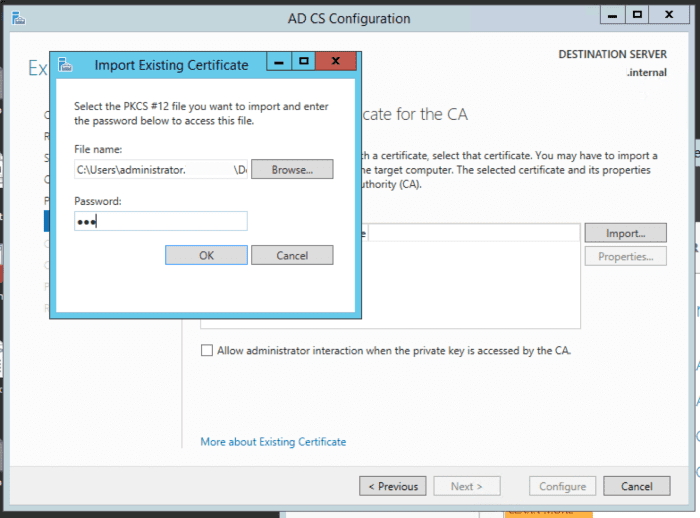

Cliquez sur Importer.

Accédez au certificat dans le dossier contenant les sauvegardes de l’autorité de certification et entrez le mot de passe que nous avions utilisé précédemment.

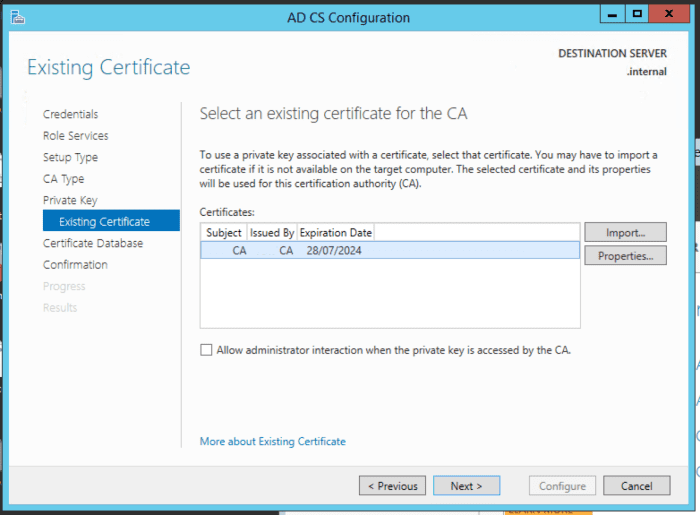

Sélectionnez le certificat et cliquez sur Prochain.

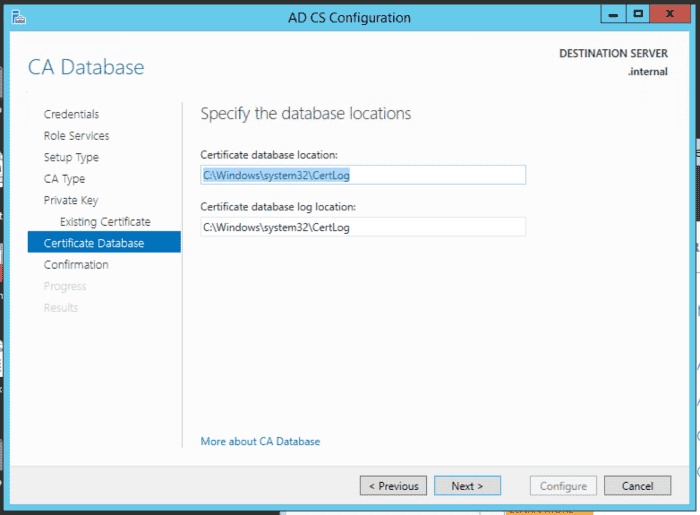

Acceptez les emplacements par défaut.

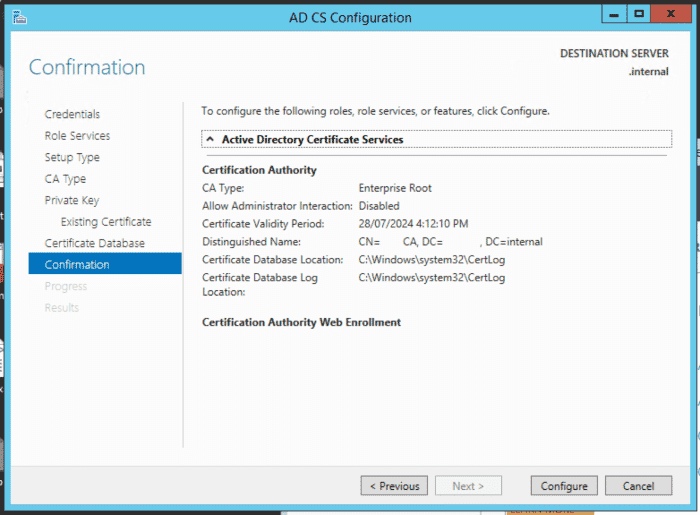

Cliquez sur Configurer.

Cliquez sur proche.

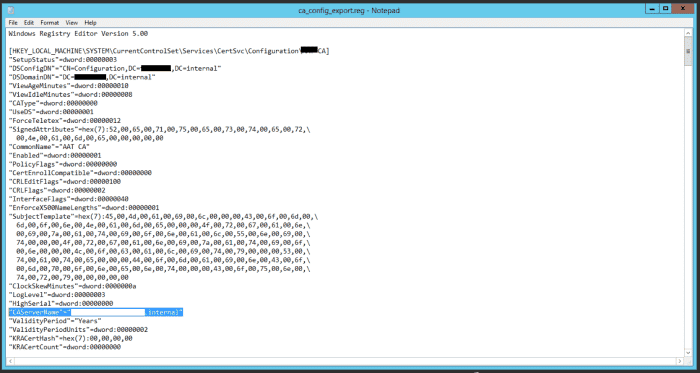

Modifier la clé de registre exportée

Nous devrons ensuite importer la clé de registre. Modifiez la clé de registre à l’aide de BLOC-NOTES.

Localiser CASserverName et remplacez-le par le nom du serveur vers lequel nous migrons actuellement.

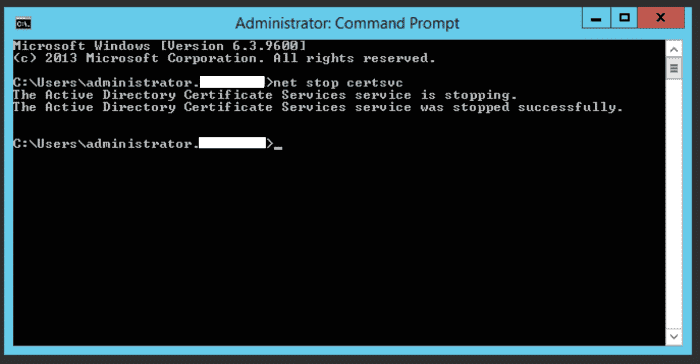

Arrêter le service CA

arrête le Service CA.

Importer la clé de registre modifiée

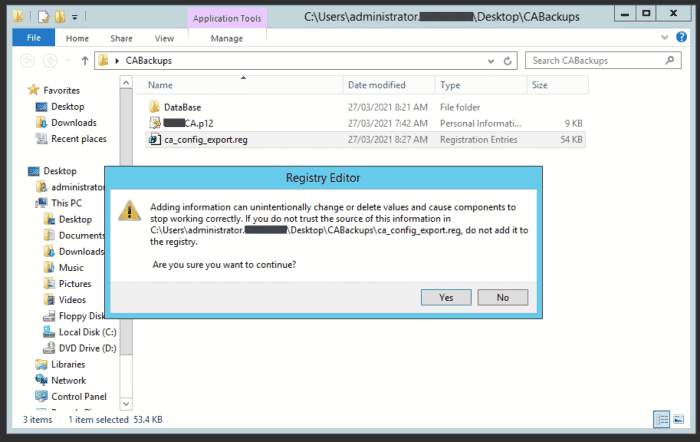

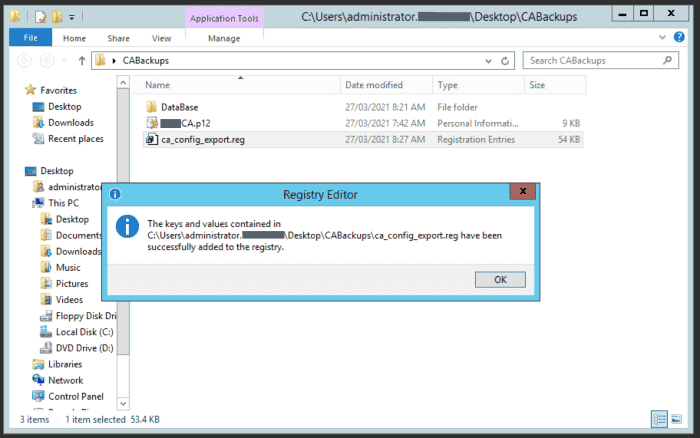

Double-cliquez sur la clé de registre exportée. Un message apparaîtra. Cliquez sur oui continuer.

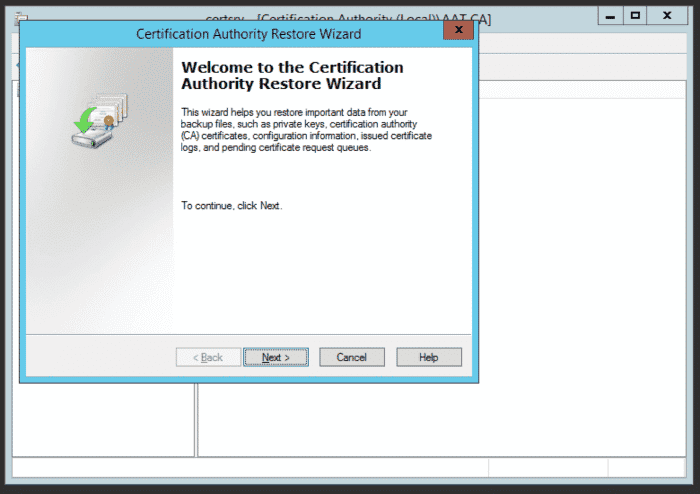

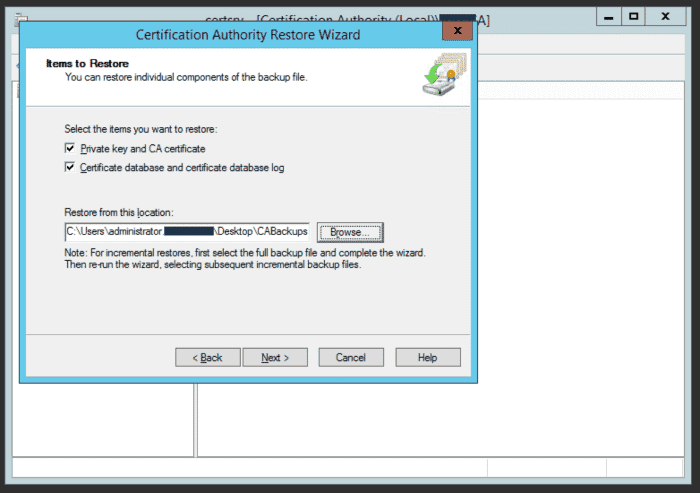

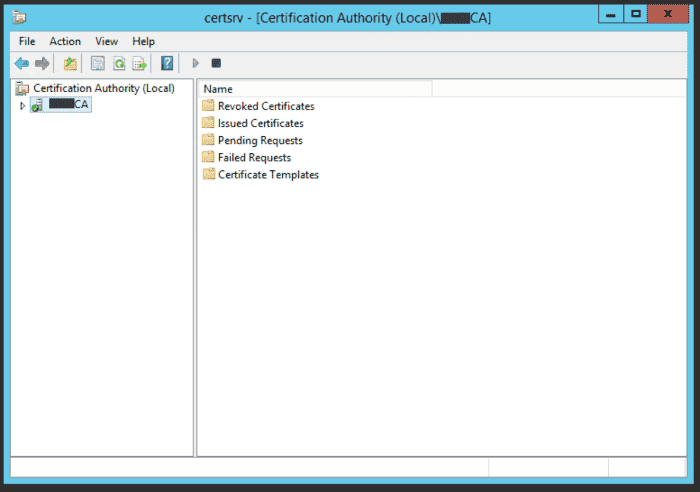

Restaurer la base de données CA

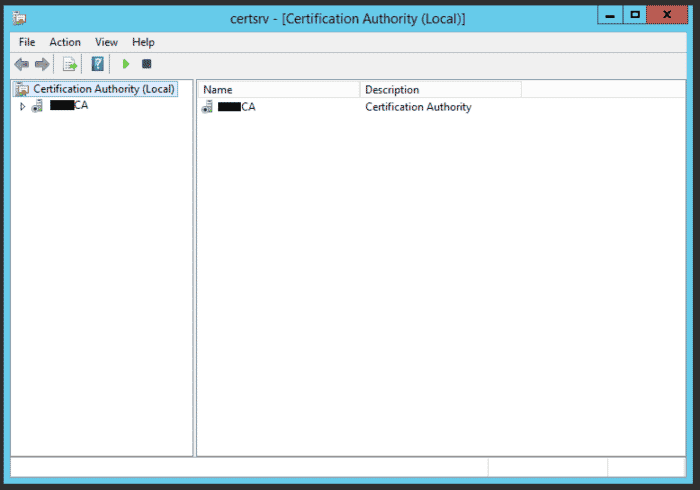

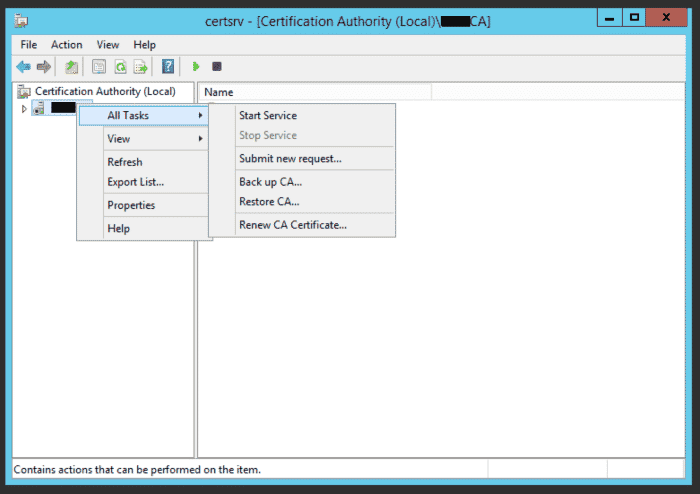

Nous devons maintenant restaurer les sauvegardes CA. Faites un clic droit sur le nom de l’autorité de certification et sélectionnez Toutes les tâches -> Restaurer l’autorité de certification

Cliquez sur Suivant

Localisez le dossier de sauvegarde à l’aide de Parcourir et cliquez Prochain

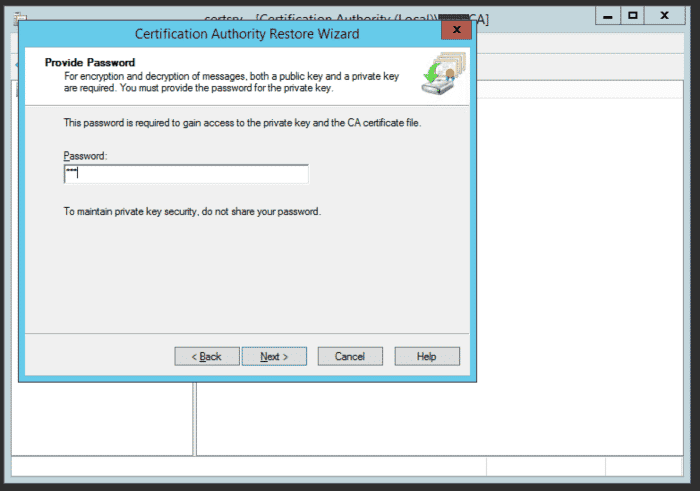

Entrez le mot de passe que nous avons utilisé précédemment. Cliquez sur Prochain.

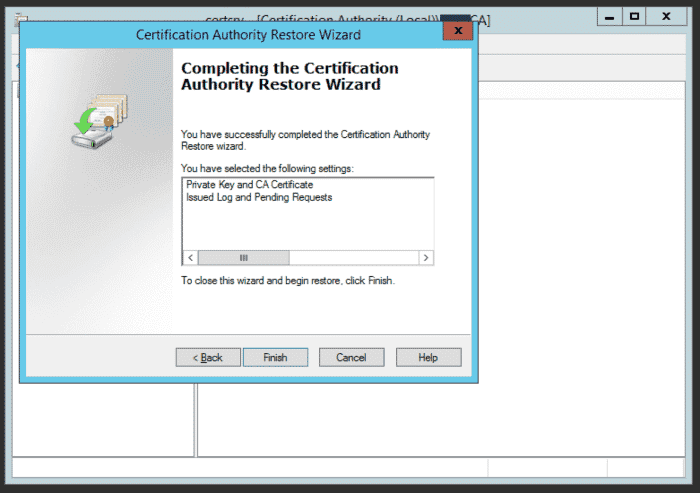

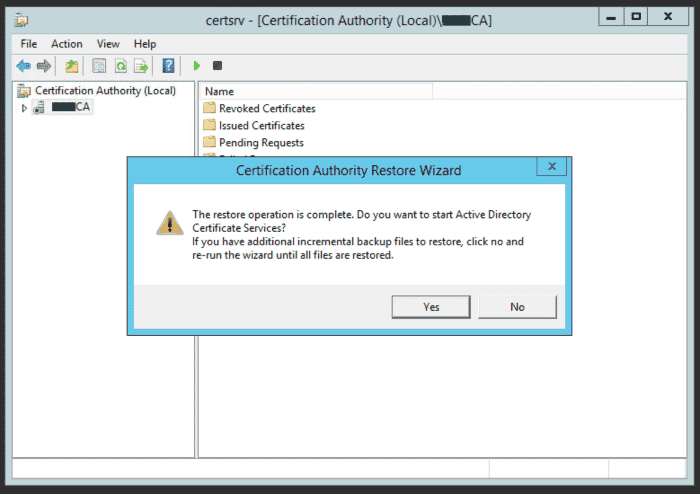

Cliquez sur Finir.

Cliquez sur oui à l’invite de démarrage Services de certificats Active Directory.

Ceci termine maintenant la migration vers le serveur intermédiaire.

Les étapes précédentes devront être répétées pour migrer du serveur intermédiaire vers le serveur de destination finale.

Je ne montrerai qu’un bref aperçu de cette dernière phase dans ce tutoriel, car à part les différences d’interface graphique entre 2003R2 et 2012R2, les étapes sont les mêmes.

Nous devons sauvegarder la base de données CA et exporter la clé de registre CA. Ensuite, nous désinstallons le rôle CA.

Sauvegardez le certificat CA et la base de données de certificats

Exporter la clé de registre CA

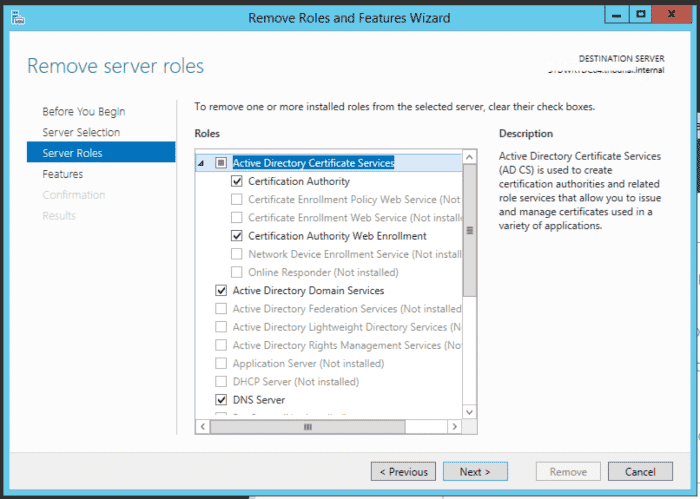

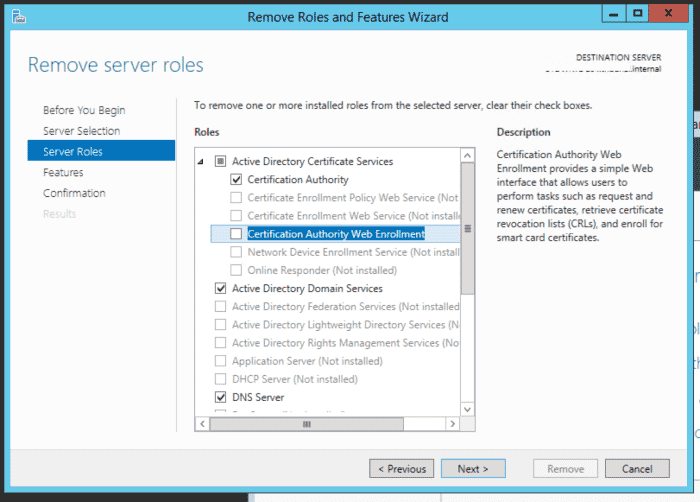

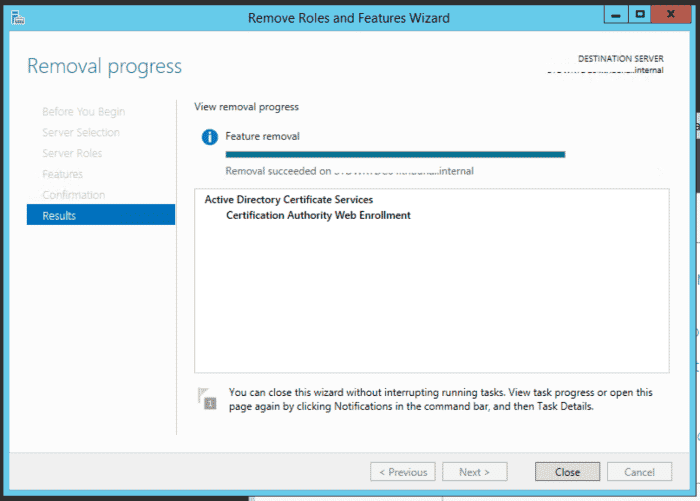

Vous devez d’abord désinstaller le service de rôle d’inscription Web de l’autorité de certification.

Une fois que cela a été désinstallé, vous pouvez procéder à la désinstallation du service de rôle d’autorité de certification.

Sur le serveur de destination finale

Suivez les étapes 1 à 8 de la section Résumé pour les actions à effectuer sur le serveur de destination. Utilisez les captures d’écran des étapes précédentes qui ont été effectuées sur le serveur intermédiaire car l’interface graphique pour les rôles d’ajout de serveur est presque identique entre 2012R2 et 2019.

conclusion

Les étapes de migration sont simples. Cependant, il y a un GOTCHA qui est là chaque fois que j’en ai fait un.

POISSON

Il y a un piège que je n’ai pas vu dans d’autres articles sur la migration des autorités de certification racine, mais il est présent à toutes les occasions où j’ai effectué les migrations d’autorités de certification.

La plupart des installations CA utilisent les paramètres par défaut lors de l’installation. Cela signifie que l’URL CRL pointe vers le nom du serveur sur lequel l’autorité de certification a été installée. Lorsque vous migrez vers le nouveau serveur, tous les certificats nouvellement émis auront le nouvel emplacement de l’URL CRL, qui pointe vers le nouveau serveur.

Cependant, les certificats existants, bien que valides, continueront de consulter l’ancienne URL CRL pour obtenir la liste de révocation des certificats.

Après la migration, tous les services qui utilisent un certificat continueront de fonctionner même si vous n’avez pas émis à nouveau un nouveau certificat pour l’appareil ou le service. Cependant, après environ une semaine, la liste de révocation de certificats sera périmée et un service est généralement configuré pour ne pas utiliser de certificat s’il ne peut pas accéder ou récupérer une liste de révocation de certificats mise à jour. Cela signifie généralement que le service cessera de fonctionner.

Vous avez deux options dans cette situation. Réémettez un nouveau certificat pour l’appareil ou le service, ou configurez l’autorité de certification afin qu’elle publie également la liste de révocation des certificats sur les URL CRL d’origine.

Un autre piège que j’ai vu à quelques reprises est que tous les nouveaux modèles que vous créez ne sont pas publiés, vous n’êtes donc pas en mesure d’émettre un nouveau modèle de certificat.

J’ai dû rechercher ce problème sur Google, et c’était l’attribut flags qui n’était plus défini sur 10 pour l’objet AD suivant CN=Services d’inscription, CN=Services de clés publiques, CN=Services, CN=Configuration,DC=

Vous pouvez utiliser ADSI Edit pour modifier le paramètre des indicateurs ci-dessus.

Ce contenu est exact et fidèle au meilleur de la connaissance de l’auteur et ne vise pas à remplacer les conseils formels et individualisés d’un professionnel qualifié.

© 2021 sengstar2005