Erin étudie la cybersécurité. Elle réfléchit largement aux sujets liés à la technologie et à la façon dont ils affectent notre vie quotidienne.

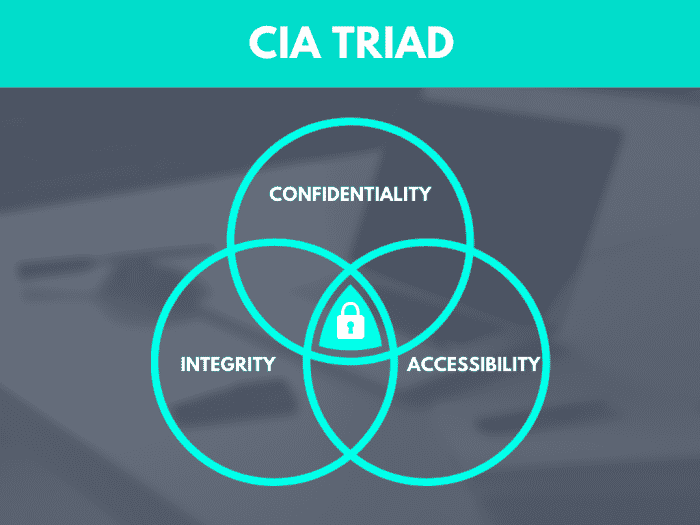

Les trois aspects de la triade de la CIA sont la confidentialité, l’intégrité et l’accessibilité.

canva.com

Nos informations personnelles sont la clé de nos actifs. Internet offre de nombreux conseils pour protéger vos informations, mais en réalité, vous contrôlez déjà votre plus grande vulnérabilité : votre état d’esprit.

Comment pouvez-vous changer votre état d’esprit et construire des barrières habituelles pour attaquer ? Brian Scudamore d’Inc.com recommande de gérer votre vie comme une entreprise parce que « … lorsque vous commencez à considérer chaque aspect de votre vie comme un système distinct, il devient plus facile d’identifier, d’aborder et de rationaliser pour l’avenir » (Scudamore, 2018) . Appliquez cela à la sécurité de vos informations et, eh bien, vous aurez une infrastructure difficile à pénétrer.

Comment concevoir mon système de sécurité de l’information ?

Lorsque les entreprises conçoivent des systèmes de sécurité de l’information, elles suivent un cadre en trois parties connu sous le nom de triade CIA.

Qu’est-ce que la Triade de la CIA ?

La triade CIA est constituée de trois concepts clés :

- Confidentialité

- Intégrité

- Disponibilité

La triade de la CIA en panne

Le but derrière la triade est simple ; les trois principes directeurs sont l’épine dorsale de l’utilisation acceptable et des autres politiques appliquées aux systèmes de sécurité de l’information. J’encourage les individus à adopter la triade CIA comme état d’esprit dans leur vie quotidienne.

Confidentialité

La confidentialité est définie par Merriam-Webster comme étant « privée ou secrète ». La confidentialité dans un environnement de technologie de l’information doit être suffisamment robuste pour maintenir la confidentialité des données des clients et des employés. Les lois sur la confidentialité des données telles que HIPPA (Health Insurance Portability and Accountability Act of 1996) et GLBA (Gramm-Leach-Billey Act) exigent que les données des clients et des employés restent confidentielles.

Intégrité

L’objectif de l’intégrité est de s’assurer que les données ne sont pas interceptées en transit, manipulées dans le stockage ou compromises pendant l’utilisation. Les données à l’intérieur d’une organisation, en particulier les informations personnelles, doivent être tenues à l’écart des facteurs et des individus susceptibles de modifier ou d’utiliser les données à des fins autres que l’utilisation prévue.

Disponibilité

La disponibilité indique la disponibilité sûre des données et des services. Maintenir les systèmes et les méthodes de protection qui hébergent les données critiques, notamment en mettant à jour les systèmes d’exploitation et en déployant les méthodes de sécurité les plus appropriées, est crucial pour toute entreprise. Par exemple, une attaque DDoS (déni de service distribué) sur le Festival du film de Sundance 2017 a rendu tous les réseaux et donc les guichets indisponibles. Ceci est un exemple d’échec de disponibilité. La disponibilité comprend trois types de contrôles :

- Administratif les contrôles déterminent qui a accès et à quelle quantité d’informations ils ont accès.

- Technique les contrôles sont des choses comme les DMZ (zones démilitarisées), les pare-feu, le cryptage et les politiques de mot de passe qui empêchent les personnes non autorisées d’accéder auxdites données.

- Physique l’accès à des informations privées peut entraîner la compromission d’informations.

Parfois, garder vos informations sous clé n’est pas suffisant.

Photo par Ariel Besagar sur Unsplash

Comment la triade de la CIA peut-elle vous aider ?

Un employeur vous a-t-il déjà demandé de partager vos informations de compte bancaire et votre numéro d’acheminement afin que vous puissiez recevoir un dépôt direct ? Vous est-il déjà arrivé de vous faire voler des informations de carte de crédit sans perdre votre portefeuille ? Une connaissance vous a-t-elle déjà posé une question personnelle qui, rétrospectivement, pourrait l’amener à savoir des choses sur vous qui pourraient compromettre vos avoirs ? Les objectifs et les idées derrière la confidentialité, l’intégrité et la disponibilité peuvent aider. Seigneur, je vais plus loin:

- Confidentialité et vos données

- Changements de comportement pour l’intégrité des données

- Solutions d’accessibilité technique et physique

1. Confidentialité et vos données

Les gens compromettent quotidiennement leurs informations personnelles, notamment :

Faites défiler pour continuer

- cartes de crédit

- compte bancaire

- Numéro de sécurité sociale

- Mots de passe des comptes bancaires et des actifs

L’un (ou tous) d’entre eux est essentiel pour accéder aux éléments qui vous appartiennent, qu’il s’agisse de votre pointage de crédit ou de votre argent. La confidentialité est l’art de minimiser l’exposition de vos informations à des tiers. Il existe quelques mentalités applicables pour renforcer votre confidentialité.

- Gardez les points d’accès secrets. Si vous pouvez accéder physiquement à vos informations, quelqu’un d’autre le peut aussi. Quel que soit le mécanisme de sécurité que vous avez déployé pour sécuriser vos informations, il est accessible. Gardez comment et où vous détenez ces informations de manière silencieuse et sécurisée.

- Ne vous auto-sabotez pas en faisant confiance aux mauvaises personnes. La triste vérité est que vous ne pouvez pas faire confiance à tout le monde. Réfléchissez à l’utilisation des appareils d’autres personnes avant d’accéder aux comptes et réfléchissez à l’endroit où vous stockez des documents importants comme votre carte de sécurité sociale. (Je vous regarde, les gens avec des colocataires !)

- Renseignez-vous sur vos options. Ayez la confiance nécessaire pour rechercher par vous-même des solutions pour stocker vos informations.

2. Changements de comportement pour l’intégrité des données

Quelques changements de comportement simples peuvent réduire la probabilité de compromettre l’intégrité de vos informations, à savoir :

- Évitez le Wi-Fi public

- Utiliser le style de mot de passe

Alors que de nombreux comptes offrent une authentification en deux étapes et des exigences de mot de passe quelque peu strictes, de nombreuses personnes ne comprennent pas à quel point un mot de passe long et unique est essentiel pour protéger vos comptes.

Comment les pirates piratent votre mot de passe

Les mots de passe peuvent être déchiffrés à l’aide d’outils appelés tables arc-en-ciel. Une table arc-en-ciel est un ensemble de valeurs de hachage qui correspondent aux hachages traduits à partir de mots de passe en clair. Lorsqu’un mot de passe est saisi et envoyé à un site Web afin que vous puissiez y accéder, le mot de passe lui-même est envoyé sous forme de hachage, et non en texte brut. Les tables arc-en-ciel permettent aux pirates de croiser le hachage avec une table de hachages pour déchiffrer votre mot de passe. Plus votre mot de passe est long et diversifié, plus il est difficile à déchiffrer.

Les tables arc-en-ciel sont l’une des nombreuses raisons pour lesquelles les individus ne devraient pas accéder aux données d’identité protégées par mot de passe sur les réseaux WiFi publics.

Voici quelques bonnes règles de base pour votre politique de mot de passe personnel :

- N’utilisez jamais le même mot de passe pour plusieurs systèmes

- Les mots de passe ne doivent jamais contenir de mots, d’argot ou d’acronymes

- Configurez vos comptes pour vous verrouiller après un certain nombre de tentatives de saisie de mot de passe infructueuses

- Utiliser différents types de caractères (majuscules, minuscules, chiffres, symboles)

- Faites en sorte que votre mot de passe soit long (plus de 8 caractères)

- Assurez-vous de changer vos mots de passe après une rupture si vous avez partagé un ordinateur avec quelqu’un

Fiabilité du mot de passe

Vous pouvez même télécharger un VPN sur votre téléphone.

Photo de Petter Lagson sur Unsplash

3. Solutions d’accessibilité technique et physique

Comme mentionné ci-dessus, l’aspect accessibilité de la triade CIA peut être décomposé en trois parties principales : administrative, technique et physique.

Administratif

La meilleure façon de garder vos informations privées est d’accéder aux objets de valeur uniquement sur la sécurité d’un réseau Wi-Fi privé et de confiance ; idéalement le vôtre. Il est essentiel d’appliquer à votre réseau Wi-Fi personnel les mêmes politiques de mot de passe strictes que vous appliquez à vos autres comptes. Modifiez le nom de votre réseau afin que les pirates ne puissent pas utiliser le nom de réseau par défaut pour casser le cryptage.

Certaines menaces potentielles pour vos actifs en ligne lorsqu’ils sont accessibles depuis l’intimité de votre propre maison sont des wardrivers. Le Wardriveing, également connu sous le nom de cartographie des points d’accès, consiste à cartographier les points d’accès sans fil du réseau local (ou LAN) et à les utiliser secrètement et parfois de manière néfaste. Un mot de passe fort diminue la probabilité d’accès par des parties non invitées, en suivant les suggestions ci-dessus.

Technique

Tout d’abord, la chose la plus importante que vous puissiez faire est d’activer le cryptage WPA2 Wireless.

De plus, si vous craignez d’être surveillé par des wardrivers, ou si vous n’êtes tout simplement pas intéressé par le fait que votre fournisseur de services Internet sache ce que vous faites, il est avantageux d’installer un VPN. Il y a quelques excellents articles sur les VPN ici :

Comment configurer l’accès VPN à distance à l’aide de pfSense et OpenVPN

VPN avec le meilleur pari de protéger votre vie privée

Physique

Certains documents contenant des renseignements personnels sont importants à conserver. Les talons de paie, par exemple, sont souvent utilisés pour vérifier les revenus lors de la demande de prêts, d’appartements ou d’autres choses qui nécessitent que le détenteur de l’actif évalue votre situation financière. Gardez ces éléments et des choses comme les cartes de sécurité sociale, les déclarations de revenus, les certificats de naissance et même l’argent supplémentaire enfermés dans une boîte ignifuge. D’autres éléments, tels que les relevés bancaires ou les reçus, les factures ou d’autres documents contenant des informations personnelles doivent être déchiquetés.

La sécurité des données est un choix de style de vie

Il y a quelques mois, j’étais dans une épicerie Starbucks dans le sud-ouest des États-Unis et le barista agissait de manière suspecte. Au début, j’ai pris sa gentillesse maladroite pour des nerfs; il n’a pas réussi à m’appeler pour mon café au lait et ne m’a facturé que le substitut de lait non laitier (0,79 $). Je l’ai alerté de son erreur et il a répondu timidement « désolé » et a corrigé le problème.

Plus tard dans la journée, ma banque m’a informé qu’elle avait bloqué un débit de Best Buy en Caroline du Nord pour 1 300 $. J’avais toujours ma carte de crédit et j’ai un portefeuille avec la technologie de blocage RFID (identification par radiofréquence), j’ai donc éliminé le vol physique et (très probablement) l’écrémage RFID en tant qu’attaques possibles. Cela a laissé le clonage de carte via le lecteur de puce EMV (ce que j’avais utilisé pour payer le café au lait chez Starbucks) comme méthode probable pour voler les informations de ma carte. Rétrospectivement, cela avait du sens parce que le barista (l’accusé/copieur de cartes) a essayé de me sous-facturer, ce qui aurait laissé plus de crédit liquide sur mon compte.

La réalité est que vous ne pouvez pas prévoir toutes les situations où votre identité pourrait être compromise. Le mieux que vous puissiez faire est de comprendre vos vulnérabilités et d’appliquer autant de tactiques que ci-dessus pour protéger vos données. Restez en sécurité là-bas !

Ce contenu est exact et fidèle au meilleur de la connaissance de l’auteur et ne vise pas à remplacer les conseils formels et individualisés d’un professionnel qualifié.