Sam travaille comme analyste de réseau pour une société de trading algorithmique. Il a obtenu son baccalauréat en technologie de l’information de l’UMKC.

Dans cet article, je vais parcourir le processus de configuration d’un serveur radius sur pfSense.

Radius fournit une source centrale d’authentification pour divers périphériques et services réseau. Certaines utilisations courantes de l’authentification Radius sont les VPN, les portails captifs, les commutateurs, les routeurs et les pare-feu.

L’authentification centralisée est beaucoup plus facile à gérer que le suivi de divers comptes locaux sur des appareils distincts sur un réseau.

Pourquoi utiliser pfSense comme serveur Radius ?

PfSense est un excellent hôte pour un serveur radius car le service ne nécessite pas beaucoup de ressources système. Le service peut facilement gérer l’authentification de plusieurs centaines de clients sans impact sur les performances.

Avec le matériel approprié, il peut facilement être mis à l’échelle pour prendre en charge des milliers de clients. En fait, pfSense permet même à radius de fonctionner sur une interface réseau dédiée.

Si vous utilisez déjà pfSense sur votre réseau, il n’est vraiment pas nécessaire de créer un serveur séparé uniquement pour Radius.

Installation du paquet

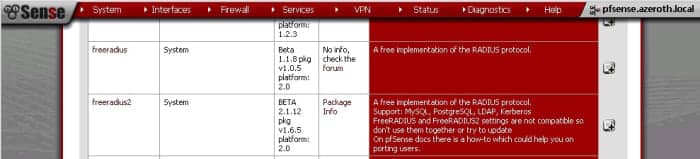

Le gestionnaire de packages pfSense 2.X inclut à la fois FreeRadius et FreeRadius2 comme options d’installation. Pour cet exemple, je vais utiliser FreeRadius2 car il possède des fonctionnalités supplémentaires introuvables dans la version précédente.

Une seule version de radius peut être installée sur pfSense à la fois. Si vous avez déjà installé des packages radius, continuez et supprimez-les d’abord.

L’installation du package interrompra brièvement le trafic transitant par le routeur au démarrage du service. Soyez donc prudent lorsque vous exécutez l’installation sur un système de production.

- Ouvrez le gestionnaire de packages dans le menu système de l’interface Web.

- Cliquez sur le symbole plus à côté de FreeRadius2 pour commencer l’installation.

- Cliquez sur ‘Ok’ pour confirmer l’installation du package.

Vous ne pouvez pas exécuter à la fois FreeRadius et FreeRadius2 sur le même système pfSense. Assurez-vous d’en retirer un avant d’installer l’autre.

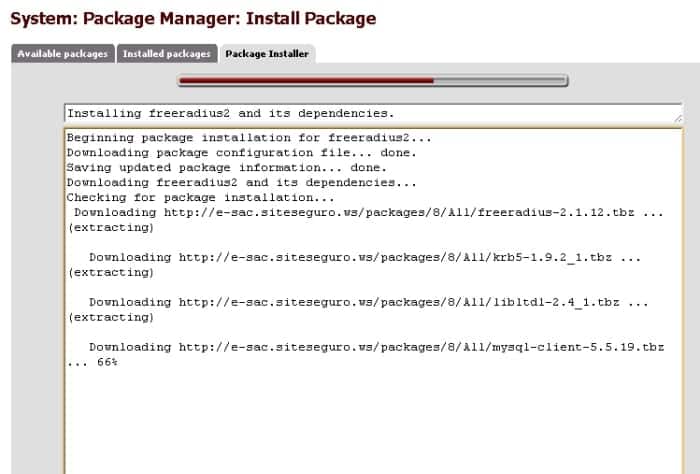

Le processus d’installation téléchargera et installera automatiquement le package radius avec toutes ses dépendances. L’installation prend normalement quelques minutes.

Une fois terminé, il y aura un nouvel élément de menu pour le package dans le menu des services.

L’installation de FreeRadius prend normalement quelques minutes.

Configuration d’une interface

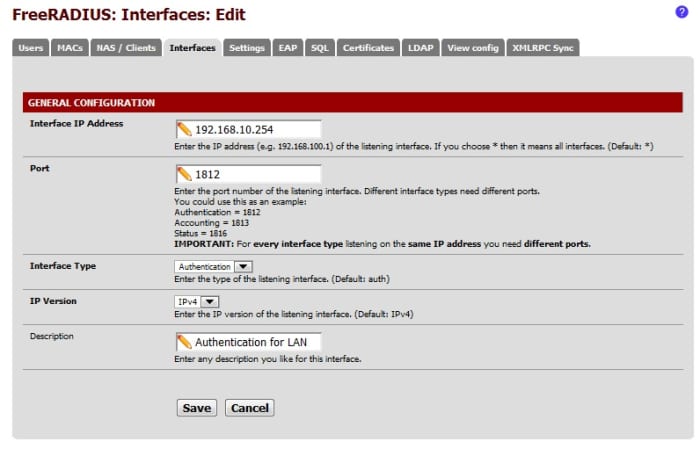

La première chose que vous devrez faire est de spécifier une ou plusieurs interfaces sur lesquelles le serveur Radius pourra écouter. Les paramètres de configuration de FreeRadius se trouvent dans le menu des services.

Faites défiler pour continuer

Dans la plupart des cas, vous souhaiterez lier le service à l’interface LAN.

- Cliquez sur l’onglet interfaces de la page des paramètres.

- Cliquez sur l’icône du symbole plus pour ajouter une nouvelle interface.

- Saisissez l’adresse IP LAN dans le champ Adresse IP de l’interface.

- Cliquez sur enregistrer

Le reste des paramètres peut rester aux paramètres par défaut.

Dans la configuration, vous devez spécifier sur quelles interfaces le service doit écouter.

Ajout de clients

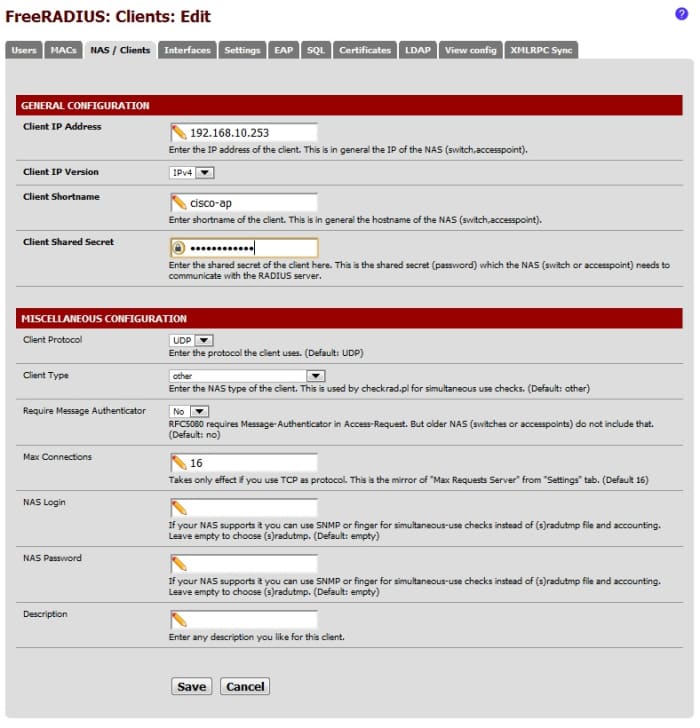

L’étape suivante de la configuration du serveur d’authentification consiste à ajouter des entrées client. Chaque appareil qui utilisera le serveur radius pour l’authentification devra avoir une entrée client configurée dans les paramètres.

- Cliquez sur l’onglet NAS / Clients.

- Entrez l’adresse IP de l’appareil d’où proviendront les demandes d’authentification dans le champ IP du client.

- Entrez un mot de passe sécurisé dans le champ secret partagé du client. Cela devra également être saisi sur l’appareil client.

Dans la section de configuration diverse, vous devez choisir un type de client dans la liste déroulante. Si aucun des types répertoriés ne convient, vous pouvez en sélectionner un autre.

Création de comptes d’utilisateurs

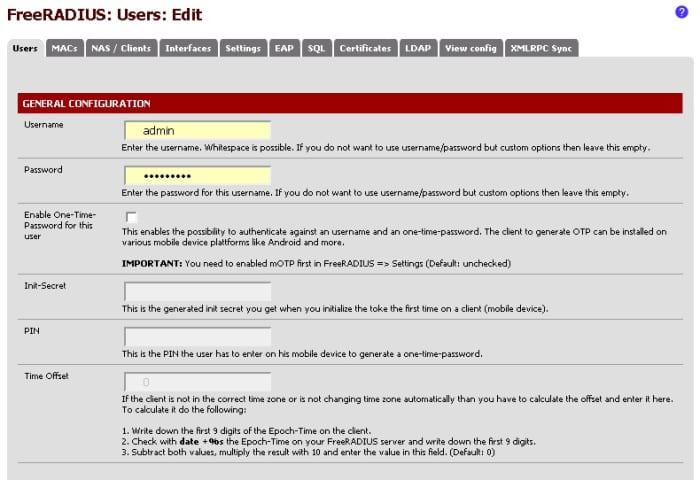

La dernière étape consiste à créer des comptes d’utilisateurs. Pour créer les comptes, accédez à l’onglet utilisateurs dans les paramètres du package et cliquez sur le symbole plus pour ouvrir la nouvelle page de création d’utilisateur.

Il n’y a que deux champs obligatoires sur cette page, le nom d’utilisateur et le mot de passe. Tous les autres paramètres sont facultatifs et s’appliquent principalement aux utilisateurs du portail captif.

Configurez autant de comptes d’utilisateurs différents que vous le souhaitez.

Ajout d’appareils

À ce stade, le serveur radius devrait maintenant être opérationnel et prêt à accepter les demandes d’authentification entrantes. Vous pouvez maintenant commencer à pointer des périphériques vers le serveur.

Les appareils devront être configurés avec les éléments suivants.

- L’adresse IP LAN du système pfSense, ou l’interface à laquelle vous avez choisi de lier le serveur radius.

- La clé de rayon que vous avez attribuée dans l’onglet clients.

- Le port d’authentification doit être défini sur 1812 ou sur le port que vous avez attribué dans l’onglet interfaces.

Dépannage

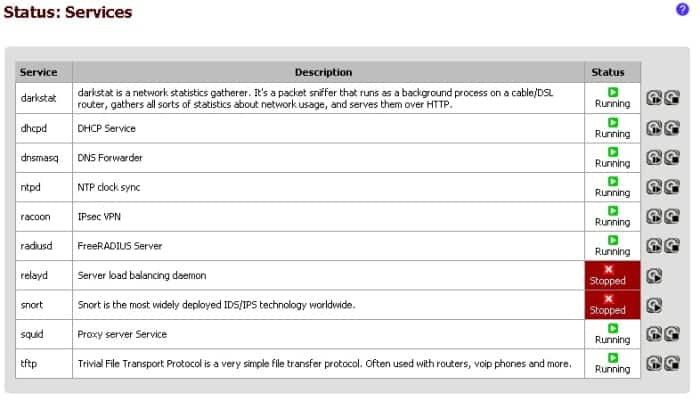

Vérification de l’état du service

La première chose à faire si vous rencontrez des problèmes est de vous assurer que le service de rayon fonctionne.

S’il ne fonctionne pas, essayez de le démarrer en cliquant sur l’icône de lecture à côté de radiusd.

Si le service ne semble pas démarrer, continuez et réinstallez le package pour résoudre le problème.

Vous ne devriez rien perdre de la configuration lors de la réinstallation, mais assurez-vous que tout semble correct après sa réinstallation.

J’ai remarqué que parfois les configurations client disparaissaient lorsque j’effectuais une réinstallation.

Vérifier les journaux

Les journaux système peuvent fournir un indice sur la raison pour laquelle un problème se produit. Pour afficher les journaux, cliquez sur les journaux système dans le menu d’état.

Dans l’onglet système, entrez « root: freeRADIUS » sans les guillemets dans la case en bas, puis cliquez sur filtrer. Cela affichera les messages du journal de démarrage et d’arrêt pour le service.

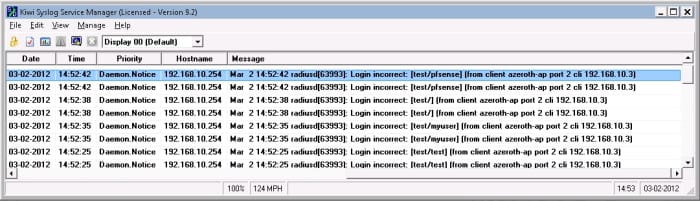

Les messages de réussite et d’échec de l’authentification ne sont pas visibles dans les journaux système. Pour les afficher, vous devez configurer un serveur syslog distant.

Vérifiez la page d’état du service pour vous assurer que le service radiusd est en cours d’exécution.

Messages Syslog Radius

Les messages Syslog sont le meilleur moyen de résoudre les problèmes de rayon

Tester le service avec Radtest

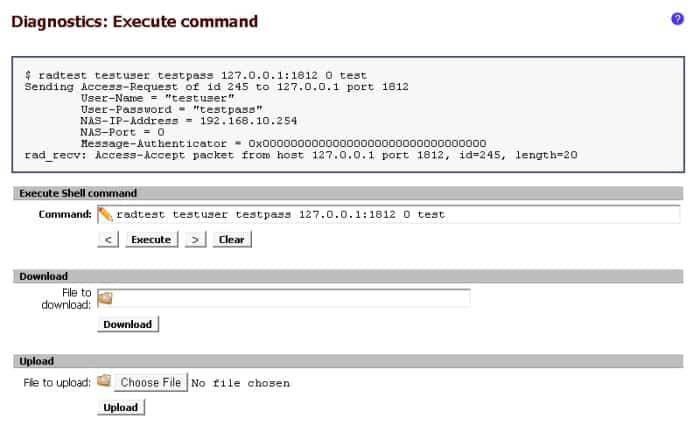

Le package radius comprend un utilitaire appelé Radtest qui peut être utilisé pour tester le service afin de déterminer s’il fonctionne correctement.

Radtest est pratique car il vous permet de déterminer si l’authentification fonctionne avant de reconfigurer les appareils sur le réseau.

Étapes pour exécuter le test

- Ajoutez une interface avec l’adresse IP 127.0.0.1.

- Définissez le type d’interface sur ‘Auth’ , utilisez le port par défaut (1812).

- Ajoutez un client/NAS avec l’adresse IP 127.0.0.1 et le secret partagé ‘test’.

- Créez un compte d’utilisateur test dans l’onglet Utilisateurs.

- Connectez-vous à pfSense via SSH ou utilisez la fonction d’invite de commande dans le menu de diagnostic.

- Exécutez la commande ci-dessous, remplacez

et avec les informations d’identification que vous avez attribuées.

essai de roue

Si le test est réussi, vous devriez voir le message « rad_recv : Access-Accept ».

L’utilitaire radtest peut être utilisé pour tester l’authentification.

Excellentes façons d’utiliser votre nouveau serveur Radius

Après avoir commencé à utiliser l’authentification de rayon central, vous ne voudrez plus jamais revenir aux comptes d’utilisateurs locaux. Ci-dessous, j’ai créé une liste de quelques excellentes façons de tirer parti de votre nouveau serveur Radius.

- Authentification du portail captif : Configurez un point d’accès sans fil pour votre domicile ou votre entreprise et utilisez radius comme source d’authentification pour le portail captif.

- VPN d’accès à distance : Configurez pfSense pour qu’il agisse en tant que serveur VPN et utilisez l’authentification centralisée pour les comptes d’utilisateurs.

- Commutateurs réseau : Au lieu d’utiliser des comptes d’utilisateurs locaux, faites pointer les commutateurs gérés vers pfSense.

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2012 Sam Kear

alexis verano le 23 octobre 2017 :

Le freeradius peut-il contrôler le numéro de téléphone de l’origine de l’appel ?

Yannick le 13 février 2017 :

Salut, je veux juste savoir comment puis-je utiliser le portail captif pfsense avec un logiciel de facturation. Nous voulons facturer l’utilisateur pour son utilisation d’Internet.

Pouvez-vous aider..

aravinth70 le 20 septembre 2016 :

Pouvons-nous allouer une limite de quota par utilisateur en tant qu’allocation de temps

Bijil le 07 septembre 2015 :

Existe-t-il un moyen d’ajouter daloradius à pfsense ???

nardjesse le 25 mars 2015 :

Comment configurer mysql avec freeradius

gangooparsad le 05 février 2015 :

Merci pour un excellent tutoriel, cela fonctionnerait-il également si 1 installation freeradius était utilisée comme hub d’authentification central pour tous les appareils/utilisateurs pour OpenVPN et le portail captif ? de préférence sur IPSEC.

Sam Kear (auteur) de Kansas City le 28 janvier 2015 :

@TTGReviews

Vous devrez configurer un profil pour chaque appareil différent, car radius utilise l’adresse IP source pour se déconnecter.

Certains serveurs Radius permettent à plusieurs adresses IP source d’être répertoriées pour le même appareil, mais je ne pense pas que l’implémentation de pfSense le permette.

TTGReviews le 27 janvier 2015 :

Existe-t-il un moyen de l’utiliser pour créer un compte pour plusieurs appareils pour un compte, ou plusieurs comptes pour un appareil sans simplement les ajouter tous individuellement ?

Marlo le 06 janvier 2015 :

« Adresse IP de l’appareil où les demandes d’authentification » cela devrait être l’adresse IP du routeur ou l’adresse IP du point d’accès ? Je n’ai pas d’autre machine…

vagabond le 08 août 2014 :

comment configurer l’onglet LDAP dans l’annuaire actif ?