Sam travaille comme analyste de réseau pour une société de trading algorithmique. Il a obtenu son baccalauréat en technologie de l’information de l’UMKC.

D. Brandsma via Flickr (CC BY 2.0)

Pourquoi mettre en place un système de détection d’intrusion ?

Les pirates, virus et autres menaces sondent constamment votre réseau, à la recherche d’un moyen d’y pénétrer. Il suffit d’une seule machine piratée pour qu’un réseau entier soit compromis. Pour ces raisons, je recommande de mettre en place un système de détection d’intrusion afin que vous puissiez sécuriser vos systèmes et surveiller les différentes menaces sur Internet.

Snort est un IDS open source qui peut facilement être installé sur un pare-feu pfSense pour protéger un réseau domestique ou d’entreprise contre les intrus. Snort peut également être configuré pour fonctionner comme un système de prévention des intrusions (IPS), ce qui le rend très flexible.

Dans cet article, je vais vous guider à travers le processus d’installation et de configuration de Snort sur pfSense 2.0 afin que vous puissiez commencer à analyser le trafic en temps réel.

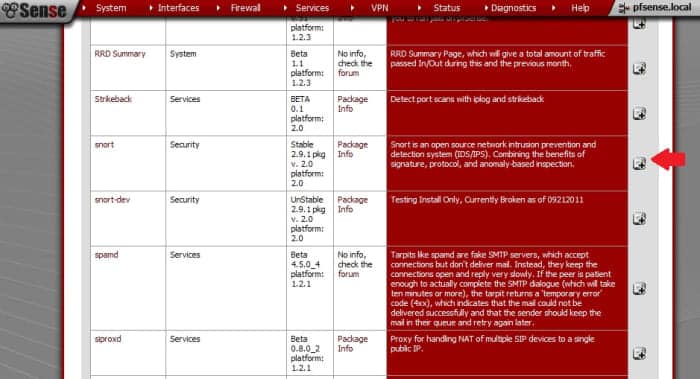

Installation du paquet Snort

Pour démarrer avec Snort, vous devez installer le package à l’aide du gestionnaire de packages pfSense. Le gestionnaire de packages se trouve dans le menu système de l’interface graphique Web pfSense.

Localisez Snort dans la liste des packages, puis cliquez sur le symbole plus sur le côté droit pour commencer l’installation.

Il est normal que snort prenne quelques minutes à installer, il a plusieurs dépendances que pfSense doit d’abord télécharger et installer.

Une fois l’installation terminée, Snort apparaîtra dans le menu des services.

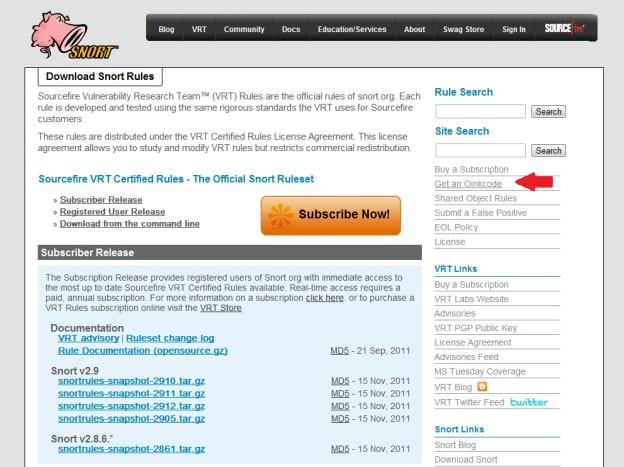

Obtention d’un code Oinkmaster

Pour que Snort soit utile, il doit être mis à jour avec le dernier ensemble de règles. Le package Snort peut automatiquement mettre à jour ces règles pour vous, mais vous devez d’abord obtenir un code Oinkmaster.

Il existe deux ensembles différents de règles Snort disponibles :

- L’ensemble de versions d’abonné est l’ensemble de règles le plus récent disponible. L’accès en temps réel à ces règles nécessite un abonnement annuel payant.

- L’autre version des règles est la version de l’utilisateur enregistré qui est entièrement gratuite pour toute personne qui s’inscrit sur le site Snort.org.

La principale différence entre les deux ensembles de règles est que les règles de la version de l’utilisateur enregistré ont 30 jours de retard sur les règles d’abonnement. Si vous souhaitez bénéficier de la protection la plus récente, vous devez vous abonner.

Suivez les étapes ci-dessous pour obtenir votre code Oinkmaster :

- Visitez la page Web des règles de Snort pour télécharger la version dont vous avez besoin.

- Cliquez sur « Créer un compte » et créez un compte Snort.

- Après avoir confirmé votre compte, connectez-vous sur Snort.org.

- Cliquez sur « Mon compte » dans la barre de liens supérieure.

- Cliquez sur l’onglet ‘Abonnements et Oinkcode’.

- Cliquez sur le lien Oinkcodes puis sur ‘Générer le code’.

Le code restera stocké dans votre compte afin que vous puissiez l’obtenir plus tard si nécessaire. Ce code devra être entré dans les paramètres de Snort dans pfSense.

Faites défiler pour continuer

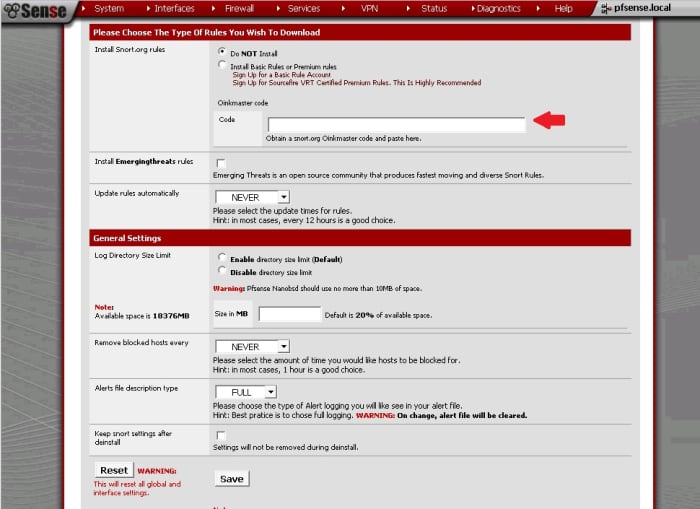

Saisie du code Oinkmaster dans Snort

Après avoir obtenu le Oinkcode, il doit être entré dans les paramètres du package Snort. La page des paramètres de Snort apparaîtra dans le menu des services de l’interface Web. S’il n’est pas visible, assurez-vous que le package est installé et réinstallez-le si nécessaire.

Le Oinkcode doit être saisi sur la page des paramètres globaux des paramètres de Snort. J’aime également cocher la case pour activer également les règles des menaces émergentes. Les règles ET sont maintenues par une communauté open source et peuvent fournir des règles supplémentaires qui peuvent ne pas être trouvées dans l’ensemble Snort.

Mises à jour automatiques

Par défaut, le package Snort ne mettra pas automatiquement à jour les règles. L’intervalle de mise à jour recommandé est d’une fois toutes les 12 heures, mais vous pouvez le modifier en fonction de votre environnement.

N’oubliez pas de cliquer sur le bouton « Enregistrer » une fois que vous avez terminé d’apporter les modifications.

Collez le code Oinkmaster dans l’onglet des paramètres globaux de Snort.

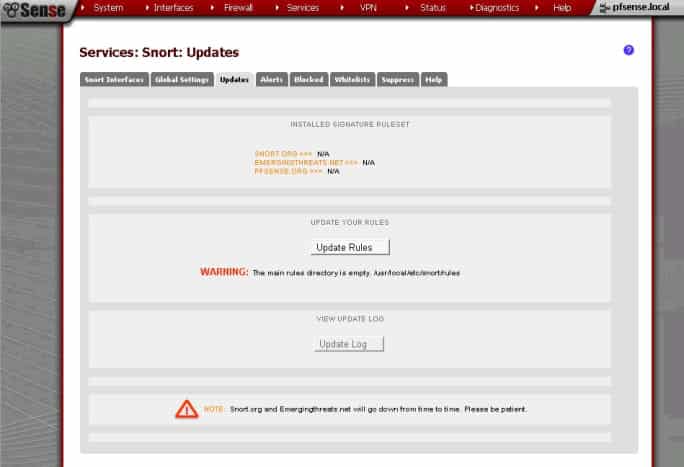

Mise à jour manuelle des règles

Snort ne contient aucune règle, vous devrez donc les mettre à jour manuellement la première fois. Pour exécuter la mise à jour manuelle, cliquez sur l’onglet des mises à jour, puis sur le bouton des règles de mise à jour.

Le package téléchargera les derniers ensembles de règles de Snort.org ainsi que Emerging Threats si vous avez sélectionné cette option.

Une fois les mises à jour terminées, les règles seront extraites et prêtes à être utilisées.

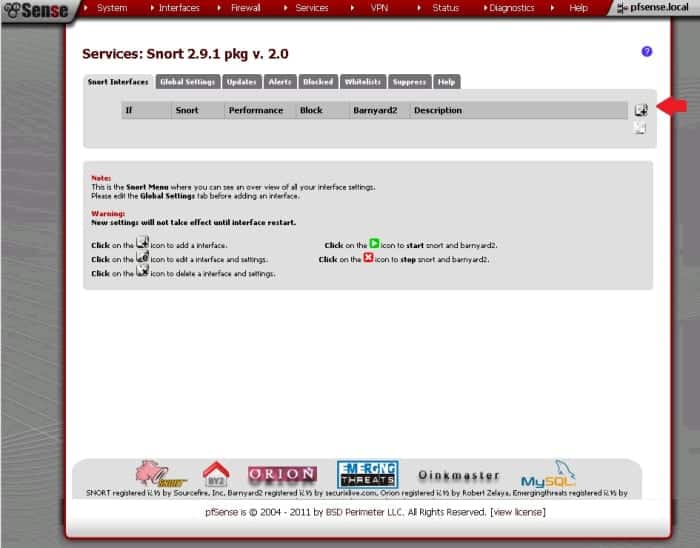

Ajout d’interfaces

Avant que Snort puisse commencer à fonctionner comme un système de détection d’intrusion, vous devez lui assigner des interfaces à surveiller. La configuration typique est que Snort surveille toutes les interfaces WAN. L’autre configuration la plus courante est que Snort surveille l’interface WAN et LAN.

La surveillance de l’interface LAN peut fournir une certaine visibilité sur les attaques en cours depuis votre réseau. Il n’est pas rare qu’un PC sur le réseau LAN soit infecté par des logiciels malveillants et commence à lancer des attaques sur des systèmes à l’intérieur et à l’extérieur du réseau.

Pour ajouter une interface, cliquez sur le symbole plus trouvé sur l’onglet de l’interface Snort.

Vous aurez besoin de chaque interface sur laquelle Snort fonctionnera.

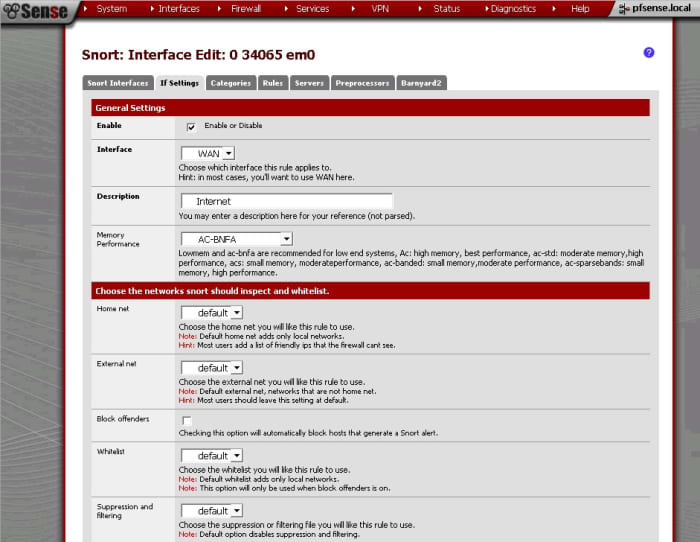

Configuration de l’interface

Après avoir cliqué sur le bouton Ajouter une interface, vous verrez la page des paramètres de l’interface. La page des paramètres contient de nombreuses options, mais il n’y en a que quelques-unes dont vous devez vraiment vous soucier pour que tout soit opérationnel.

- Tout d’abord, cochez la case d’activation en haut de la page.

- Ensuite, sélectionnez l’interface que vous souhaitez configurer (dans cet exemple, je configure d’abord le WAN).

- Réglez les performances de la mémoire sur AC-BNFA.

- Cochez la case « Log Alerts to snort unified2 file » pour que barnyard2 fonctionne.

- Cliquez sur enregistrer.

Si vous utilisez un routeur multi-wan, vous pouvez continuer et configurer les autres interfaces WAN sur votre système. Je recommande également d’ajouter l’interface LAN.

Configurez les paramètres de l’interface.

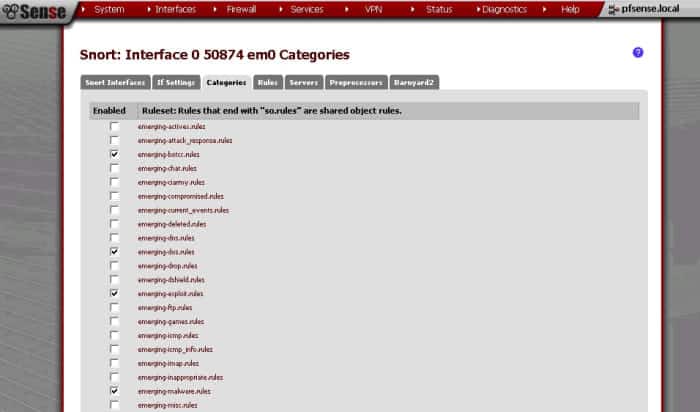

Sélection des catégories de règles

Avant de démarrer les interfaces, il y a quelques paramètres supplémentaires qui doivent être configurés pour chaque interface. Pour configurer les paramètres supplémentaires, revenez à l’onglet Interfaces Snort et cliquez sur le symbole ‘E’ sur le côté droit de la page à côté de l’interface. Cela vous ramènera à la page de configuration de cette interface particulière.

Cliquez sur le bouton Modifier à côté de l’interface pour modifier des paramètres supplémentaires.

Pour sélectionner les catégories de règles qui doivent être activées pour l’interface, cliquez sur l’onglet catégories. Les catégories contenant les règles de Emerging Threats commenceront par « emerging » et les règles de Snort.org commenceront par « snort ».

Après avoir sélectionné les catégories, cliquez sur le bouton Enregistrer en bas de la page.

Sélectionnez les catégories de règles de détection que vous souhaitez activer.

Quel est le but des catégories de règles ?

En divisant les règles en catégories, vous pouvez activer uniquement les catégories particulières qui vous intéressent. Je recommande d’activer certaines des catégories les plus générales. Si vous exécutez des services spécifiques sur votre réseau, tels qu’un serveur Web ou un serveur de base de données, vous devez également activer les catégories qui s’y rapportent.

Il est important de se rappeler que Snort nécessitera plus de ressources système chaque fois qu’une catégorie supplémentaire est activée. Cela peut également augmenter le nombre de faux positifs. En général, il est préférable d’activer uniquement les groupes dont vous avez besoin, mais n’hésitez pas à expérimenter avec les catégories et à voir ce qui fonctionne le mieux.

Comment puis-je obtenir plus d’informations sur les catégories de règles ?

Si vous voulez savoir quelles règles se trouvent dans une catégorie et en savoir plus sur ce qu’elles font, vous pouvez cliquer sur la catégorie. Cela vous mènera directement à la liste de toutes les règles de la catégorie.

Catégories populaires de règles Snort

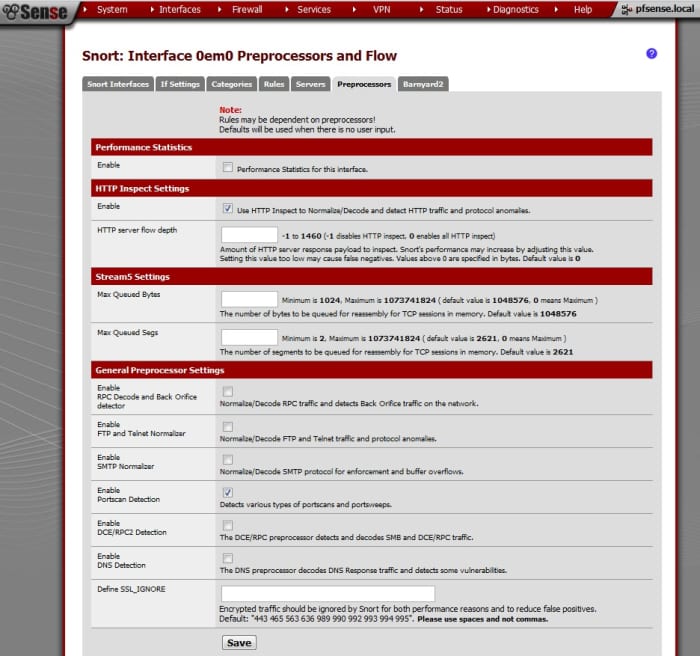

Préprocesseur et paramètres de flux

Il y a quelques paramètres sur la page des paramètres des préprocesseurs qui doivent être activés. De nombreuses règles de détection nécessitent l’activation de l’inspection HTTP pour qu’elles fonctionnent.

- Sous les paramètres d’inspection HTTP, activez « Utiliser l’inspection HTTP pour normaliser/décoder »

- Dans la section des paramètres généraux du préprocesseur, activez ‘Portscan Detection’

- Enregistrez les paramètres.

Certains paramètres importants du préprocesseur et de la page de flux doivent être configurés pour chaque interface.

Démarrage des interfaces

Lorsqu’une nouvelle interface est ajoutée à Snort, elle ne démarre pas automatiquement. Pour démarrer manuellement les interfaces, cliquez sur le bouton de lecture vert sur le côté gauche de chaque interface configurée.

Lorsque Snort est en cours d’exécution, le texte derrière le nom de l’interface apparaîtra en vert. Pour arrêter Snort, cliquez sur le bouton d’arrêt rouge situé sur le côté gauche de l’interface.

Si Snort ne démarre pas

Il existe quelques problèmes courants qui peuvent empêcher Snort de démarrer.

- Vérifiez les règles : Pour vérifier l’installation des règles, cliquez sur l’onglet des mises à jour et recherchez un hachage dans la section de l’ensemble de règles de signature installé. Vous devriez voir quelque chose comme SNORT.ORG >>> « 59b31f005c3d4ead427cba4b02fffd70. »

- Paramètres du préprocesseur : Plusieurs des règles exigent que l’option d’inspection HTTP soit activée dans les paramètres du préprocesseur, alors assurez-vous que cette fonctionnalité est activée.

- Vérifiez les journaux système : Si Snort rencontre une erreur, vous verrez le message dans les journaux système. Les journaux système se trouvent sous État/Journaux système. L’erreur vous dira souvent exactement quel est le problème.

Vérification des alertes

Une fois que Snort a été configuré et démarré avec succès, vous devriez commencer à voir des alertes une fois que le trafic correspondant aux règles est détecté.

Si vous ne voyez aucune alerte, attendez un peu, puis vérifiez à nouveau. Cela peut prendre un certain temps avant que vous ne voyiez des alertes, en fonction de la quantité de trafic et des règles activées.

Si vous souhaitez afficher les alertes à distance, vous pouvez activer le paramètre d’interface « Envoyer des alertes aux principaux journaux système ». Les alertes qui apparaissent dans les journaux système peuvent être consultées à distance à l’aide de Syslog.

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2011 Sam Kear

François le 12 septembre 2017 :

Snort aide pour les attaques de virus internes et externes. CLAM ne fonctionne que pour l’interface WAN du formulaire d’analyse de contenu. De plus, avoir deux protocoles double votre sécurité. Ceci est clairement défini dans le plan des auteurs (snort). Très bien présenté.

tibbs le 25 octobre 2016 :

Vous recommandez snort_virus.rules, mais que se passe-t-il si ClamAV est déjà activé à l’aide du package squid ? Lequel préférer ? Renifler avec snort_virus.rules ou ClamAV ? N’est-il pas inutile d’activer les deux ?

Pankaj Kumara le 19 décembre 2015 :

Sur pfsense 2 selon votre document, j’ai configuré snort mais il bloque tout le trafic, même Internet également. S’il vous plaît aidez-moi comment remédier à ce problème?