Linux, Networking & Security sont les domaines qui m’intéressent.

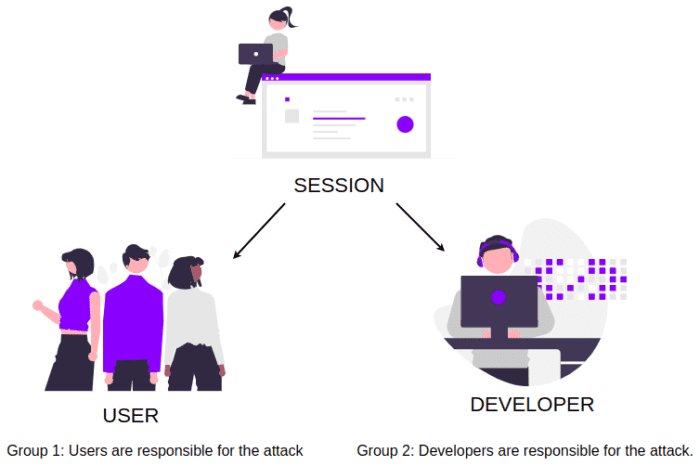

Que sont les séances ?

Une session est un groupe d’interactions d’utilisateurs avec votre site Web qui ont lieu dans un laps de temps donné. Par exemple, une seule session peut contenir plusieurs pages vues, événements, interactions sociales et transactions de commerce électronique. C’est ce qui identifie un individu sur une page Web.

Approches du détournement de session

1. Fixation de session

- L’attaquant prédétermine l’ID de session que la victime utilisera.

- Ex. l’attaquant pourrait envoyer à la victime un lien avec un ID de session prédéterminé et ce lien pourrait obliger la victime à se connecter.

- Après la connexion de la victime, l’attaquant pourrait se faire passer pour (faire semblant d’être [another person] à des fins de divertissement ou de fraude) la victime.

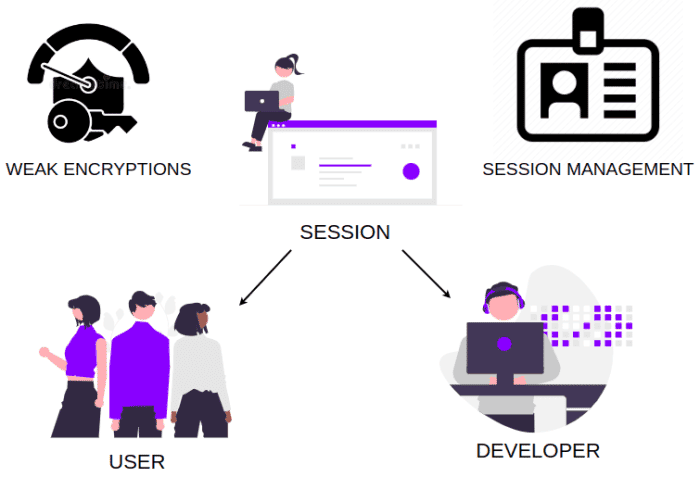

2. Cookies de cryptage faible/de session faible

- Il se peut que le site Web transmette les mots de passe sous forme de texte brut ou de cryptage faible qui peut facilement être inversé.

- Les valeurs des cookies doivent être aléatoires et imprévisibles pour s’assurer qu’elles ne peuvent pas être devinées.

TryHackMe (TOP 10 OWASP [Task 7])

Si c’est la première fois que vous travaillez sur TryHackMe et que vous ne savez pas comment le configurer, consultez la section des ressources bonus à la fin.

Aller vers: https://tryhackme.com/room/owasptop10 Tâche 7

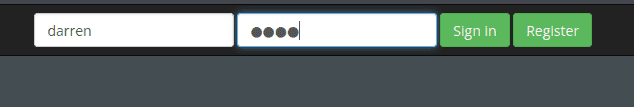

Essayons de nous connecter avec

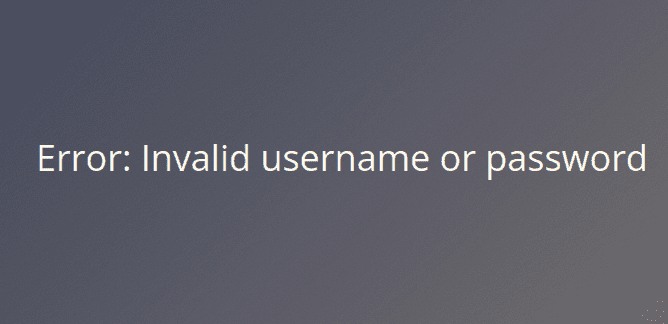

nom d’utilisateur- « darren » et mot de passe- « test »

N’est-ce pas assez évident ?

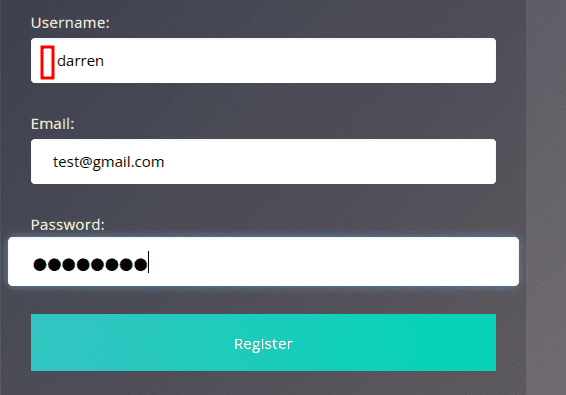

Réenregistrons maintenant le même utilisateur mais avec un espace.

Faites défiler pour continuer

Essayez maintenant de vous connecter.

Fait !!!

OWASPBWA

(Vulnerable Machine Link et vidéo de configuration dans les ressources bonus)

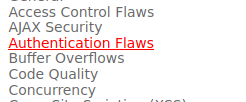

1. Authentification brisée via les cookies

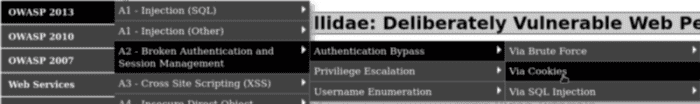

Aller vers: OWASP 2013 →A2 -Broken…Gestion →Authentification Bypass →Via Cookie

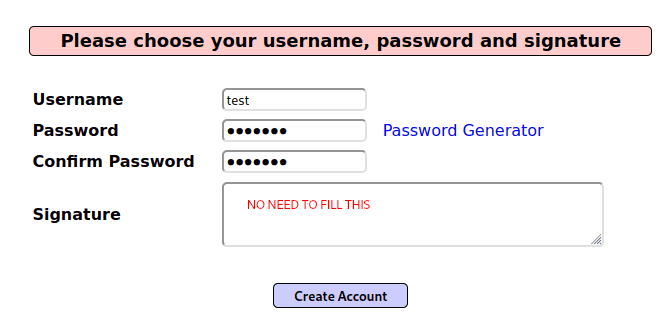

Tout d’abord, nous devons créer un compte.

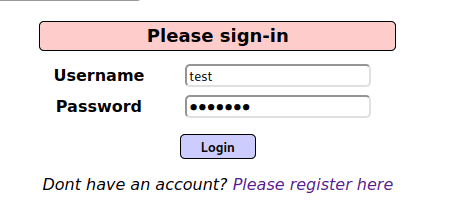

Connectez-vous avec le nom d’utilisateur et le mot de passe que vous avez utilisés à l’étape précédente.

Revenez maintenant à la page et essayez de contourner et de changer de compte en modifiant la valeur dans le champ des cookies.

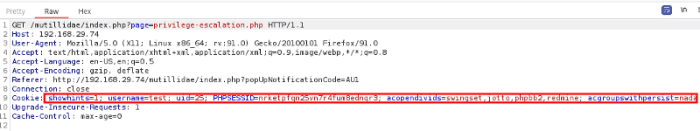

Activez l’interception dans la suite burp et actualisez la page.

Deux champs intéressants sont ‘username’ & ‘uid’.

Tentative 1: Modification du nom d’utilisateur en « admin » et transfert de la demande

Rien ne s’est passé, nous sommes toujours connectés en tant que « test ».

Tentative 2: Modification de l’UID

Changeons-le en ‘1’

BOUM !!! Connecté

Sommaire: Cette vulnérabilité nous permet de changer de compte en changeant l’ID utilisateur dans le champ cookie.

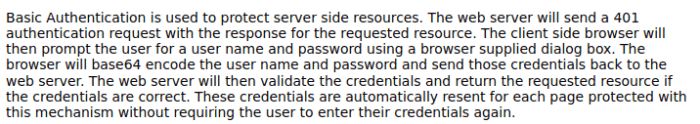

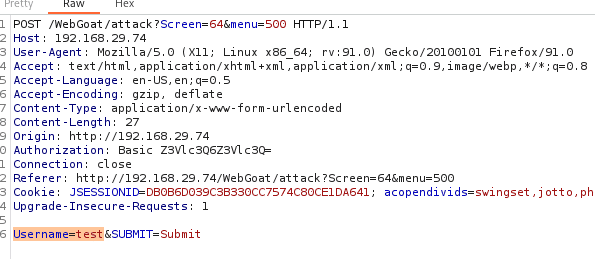

2. Autorisation de base dans la requête HTTP

Celui-ci vise la modification au sein de la page.

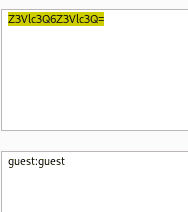

Nom d’utilisateur=’invité’ & passwd=’invité’

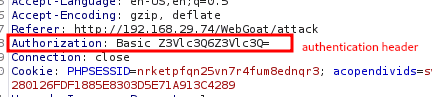

L’encodage Base64 est faible et peut facilement être décodé (astuce pour identifier : signe ‘=’ à la fin).

Activez maintenant l’interception et actualisez la page actuelle.

valeur base64 décodée

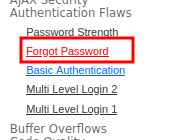

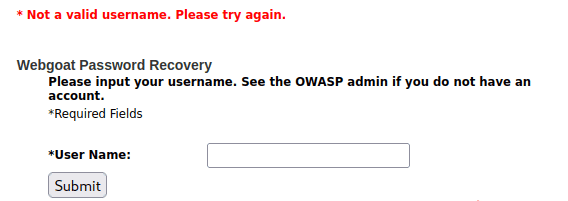

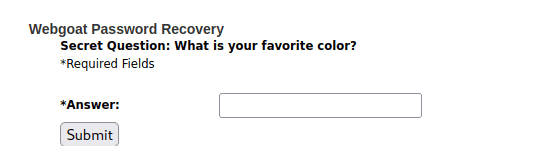

3. Oubliez le mot de passe

Activez l’interception, tapez n’importe quel nom d’utilisateur et appuyez sur le bouton Soumettre.

Envoyez la requête interceptée à l’intrus et ‘clear $’.

Après avoir désactivé l’interception, nous pouvons voir que le nom d’utilisateur n’est pas valide.

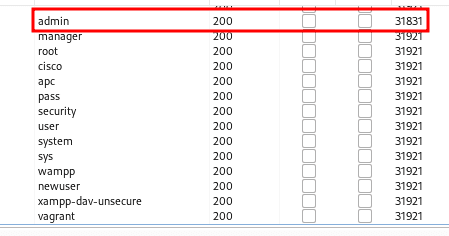

Nous allons maintenant forcer brutalement le nom d’utilisateur et la question secrète.

Pour la charge utile— /usr/share/wordlists/metasploit/http_default_users.txt

Tous les codes de statut sont 200 mais la longueur du nom d’utilisateur admin est quelque chose de différent (Hmmmmmm…)

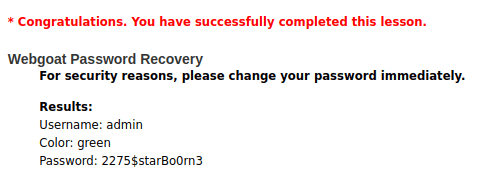

Faites un clic droit dessus, puis affichez la réponse dans le navigateur.

Maintenant, nous avons besoin d’une question secrète pour l’administrateur du nom d’utilisateur que nous venons de trouver.

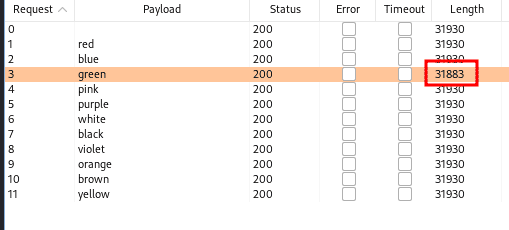

Comme il s’agit d’une question très répandue, essayons de la forcer brutalement avec notre liste de travail.

Résumé de cette vulnérabilité :

- La page Web ne nous bloque pas après certaines demandes incorrectes.

- La question secrète est trop facile et nous l’avons devinée en quelques secondes.

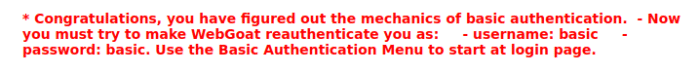

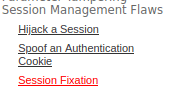

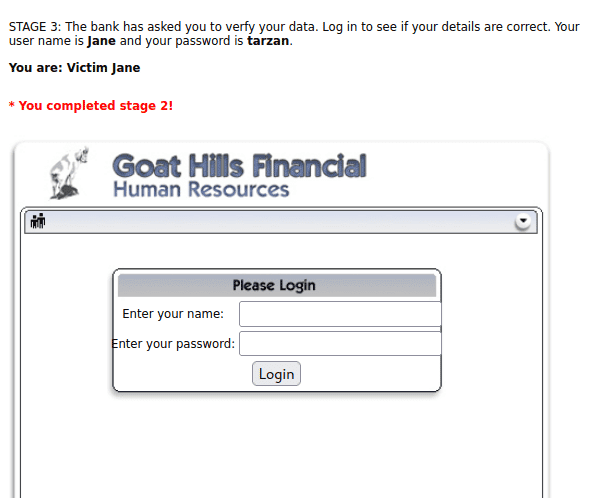

4. Fixation de session

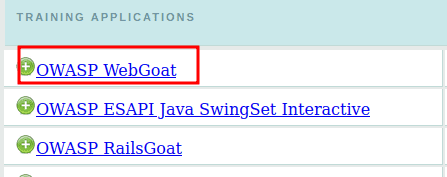

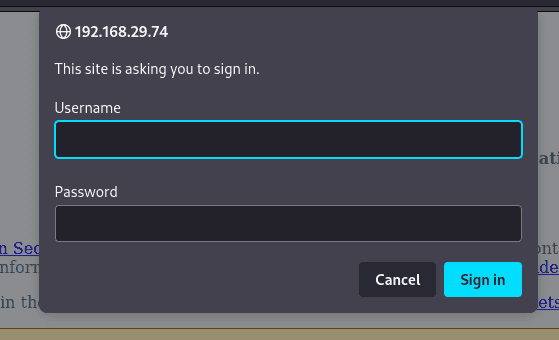

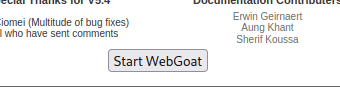

Tout d’abord, accédez à WebGoat, puis à

Remarque : L’orthographe de « webgoat » est incorrecte ; changez-le en « webgoat ».

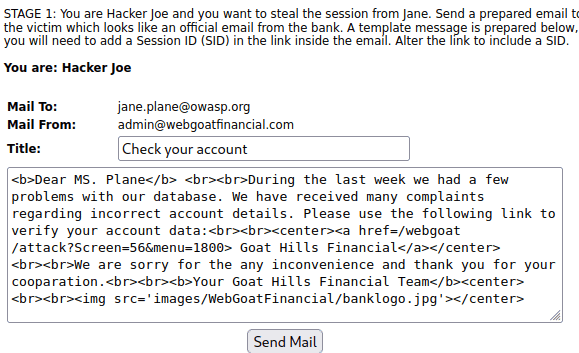

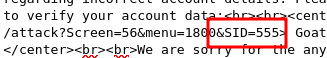

Ajoutez maintenant l’ID de session de votre choix et envoyez l’e-mail.

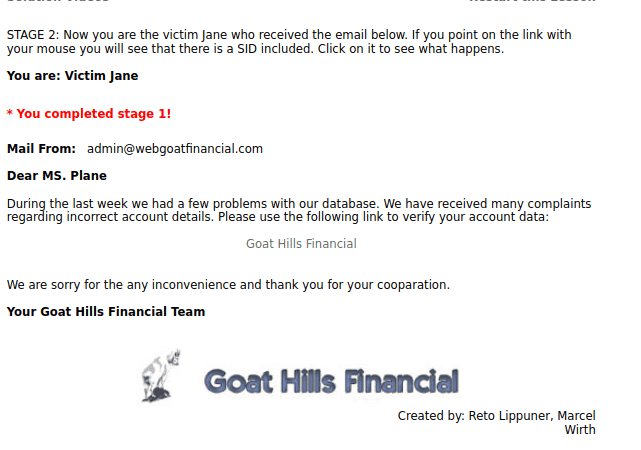

Clique sur le lien.

remplissez les informations d’identification comme ‘Jane’ et ‘tarzan’

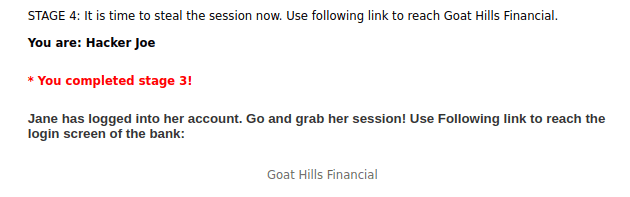

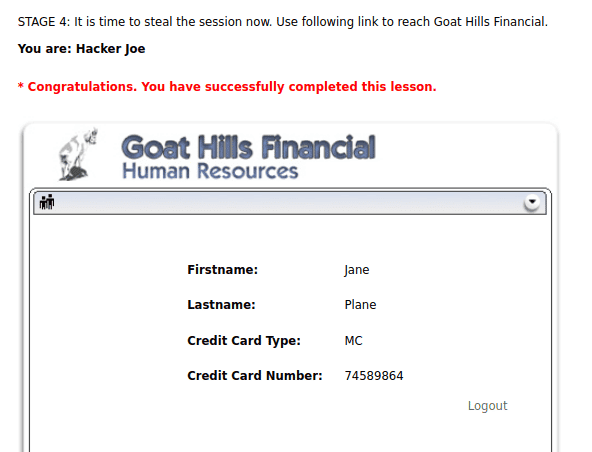

Maintenant, volons la session.

Activez l’interception et entrez « test » et « test » comme faux noms d’utilisateur et mots de passe.

Changeons le SID en ‘555’ que nous avons défini pour la session de la victime et transférons la demande.

Hacké !!!

Comment pouvons-nous réduire sa gravité ?

- Pour éviter les attaques par devinette de mot de passe, assurez-vous que l’application applique une politique de mot de passe fort.

- Pour éviter les attaques par force brute, assurez-vous que l’application applique un verrouillage automatique après un certain nombre de tentatives. Cela empêcherait un attaquant de lancer d’autres attaques par force brute.

- Implémenter l’authentification multifacteur — Si un utilisateur dispose de plusieurs méthodes d’authentification, par exemple, en utilisant des noms d’utilisateur et des mots de passe et en recevant un code sur son appareil mobile, il serait difficile pour un attaquant d’accéder aux deux informations d’identification pour accéder à son Compte.

Ressources

- Configuration de TryHackMe

- Configuration de BurpSuite

- Machine vulnérable OWASPBWA

- Vidéo de configuration de la machine virtuelle OWASPBWA

Articles Liés

1. Plus de 30 commandes Linux standard pour les utilisateurs débutants ou intermédiaires

2. Bug Bounty Hunting avec Burp Suite (Intercept, Repeater & Intruder)

3. Contrôle d’accès cassé (Tryhackme et Owaspbwa)

4. Injection HTML (Tryhackme & Owaspbwa)

5. Injection de commande (Tryhackme & Owaspbwa)

6. Énumération du site Web et collecte d’informations [Part 1]

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2022 Ashutosh Singh Patel