Linux, Networking & Security sont les domaines qui m’intéressent.

Une mauvaise configuration de la sécurité peut être due à des autorisations mal configurées sur les services cloud.

Mauvaise configuration de la sécurité

Auparavant, nous devions deviner les informations d’identification complètes et les pages de force brute des profils clients auparavant.

Maintenant, nous voulons examiner la vulnérabilité complète des informations d’identification pour une application implémentée sur la page Web. Il ne s’agit donc pas d’un compte d’utilisateur sur une page Web qu’un utilisateur configure. C’est quelque chose que le propriétaire du serveur ou le propriétaire de la page Web configure une fois à l’aide d’une application dans une page Web.

La mauvaise configuration de la sécurité comprend :

- Autorisations mal configurées sur les services cloud.

- Comptes par défaut avec mots de passe inchangés.

- Messages d’erreur trop détaillés et permettant à un attaquant d’en savoir plus sur le système.

- Activer des fonctionnalités inutiles telles que des services, des pages, des comptes ou des privilèges.

TryHackMe (TOP 10 OWASP [Task 19])

Si c’est la première fois que vous travaillez sur TryHackMe et que vous ne savez pas comment le configurer, consultez la section des ressources bonus à la fin.

Accédez à : https://tryhackme.com/room/owasptop10 → Tâche 19

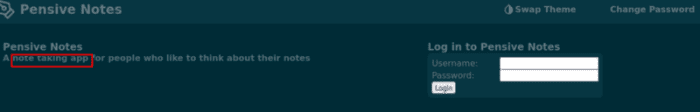

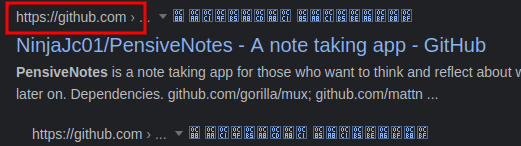

Il dit que c’est une application alors trouvons-la sur Google

Un dépôt GitHub (Hmmm…)

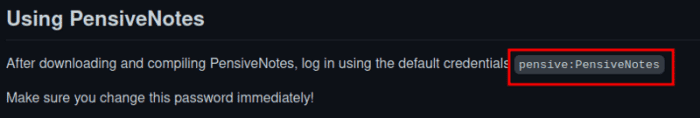

Dans le README, nous pouvons trouver les informations d’identification par défaut pour se connecter.

Faites défiler pour continuer

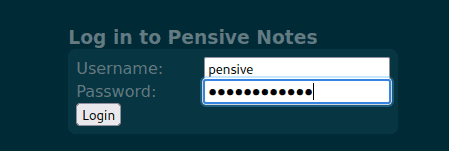

Essayons de nous connecter avec cet identifiant.

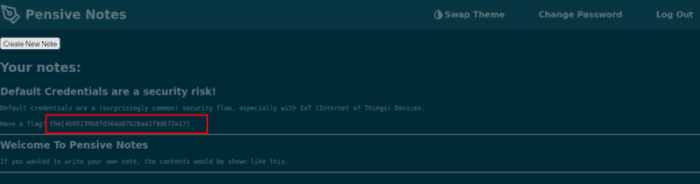

Nous nous sommes connectés avec succès.

Ressources

- Configuration de TryHackMe

- Configuration de BurpSuite

- Machine vulnérable OWASPBWA

- Vidéo de configuration de la machine virtuelle OWASPBWA

Articles Liés

1. Plus de 30 commandes Linux standard pour les utilisateurs débutants ou intermédiaires

2. Bug Bounty Hunting avec Burp Suite (Intercept, Repeater & Intruder)

3. Contrôle d’accès cassé (Tryhackme et Owaspbwa)

4. Injection HTML (Tryhackme & Owaspbwa)

5. Injection de commande (Tryhackme & Owaspbwa)

6. Énumération du site Web et collecte d’informations [Part 1]

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2022 Ashutosh Singh Patel