Linux, Networking & Security sont les domaines qui m’intéressent.

Qu’est-ce que l’énumération ?

L’énumération est définie comme un processus qui établit une connexion active avec les hôtes cibles pour découvrir les vecteurs d’attaque potentiels dans le système, et la même chose peut être utilisée pour une exploitation ultérieure du système. L’énumération est utilisée pour rassembler les éléments suivants : noms d’utilisateur, noms de groupe, noms d’hôte, partages et services réseau, etc.

Pourquoi le faisons-nous?

- Nous voulons en apprendre le plus possible sur notre cible avant d’effectuer tout type d’attaque.

- Nous voulons savoir à quoi nous avons affaire et à quoi ressemble la structure derrière le site Web.

- A-t-il des formes que nous pouvons attaquer ? Où est-il situé? A quoi sert le site internet ? Y a-t-il des informations sur le site Web qui pourraient nous être utiles?

Que rechercher sur un site Web

- Adresses IP à l’aide d’outils tels que Nslookup et host.

- Informations techniques sur l’adresse IP après l’avoir placée dans un scanner. Comme les ports ouverts et les services exécutés sur ces ports ouverts.

- Structure du site Web (De quoi le site Web est-il composé ? Est-ce qu’il contient du js ? Ou du PHP ? Ou une application tierce en cours d’exécution ?)

- Page de connexion/formulaires d’inscription

- Type de serveur sur lequel le site Web est hébergé

- Type de système d’exploitation hébergeant le site Web

- Le serveur a-t-il d’autres ports ouverts en plus des ports utilisés pour héberger le site Web ?

- Obtenez des informations d’une base de données qu’elle ne devrait pas nous donner, comme les mots de passe d’autres utilisateurs.

- Vérifiez si le site a un bon cryptage, peut-être qu’il a un cryptage faible ou aucun cryptage qui peut être exploité par une attaque de l’homme du milieu qui pourrait capturer les mots de passe en texte brut.

- Google Dorking

- Ping, Hôte, Nslookup

- Whatweb

- dirb

- nmap

- nikto

- Burp Suite

Google Dorking

Utiliser les techniques de recherche avancées de Google pour découvrir des informations que nous pourrions trouver utiles.

Ex. Dans la recherche Google, tapez ce qui suit

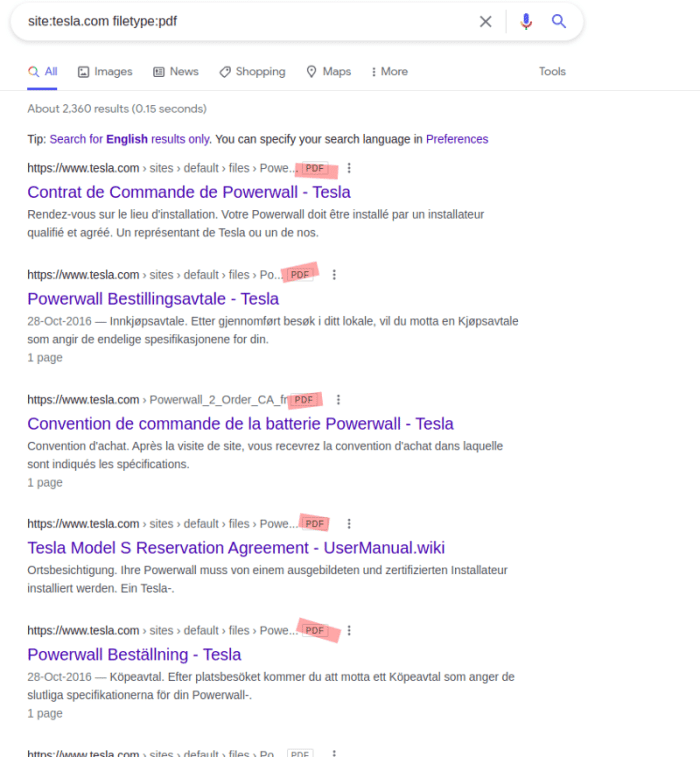

site : tesla.com type de fichier : pdf

// renvoie tous les fichiers pdf disponibles sur le site tesla.com

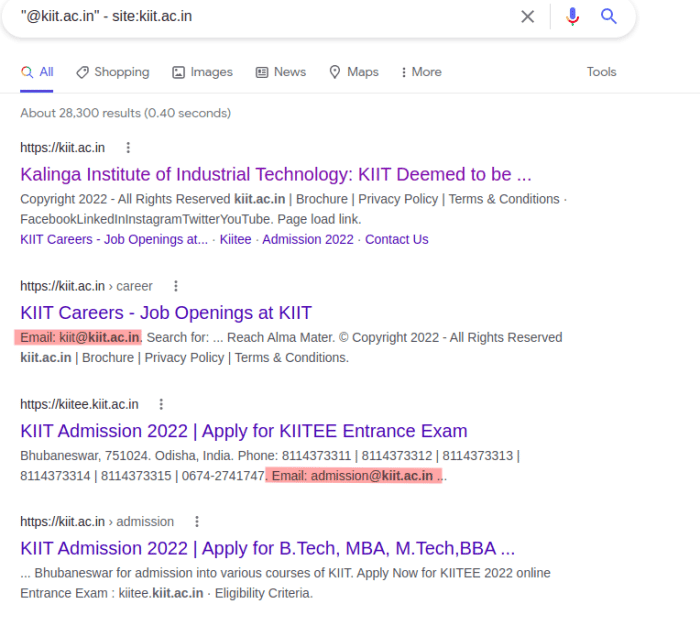

Découvrons quelques emails sur le site « kiit.ac.in ».

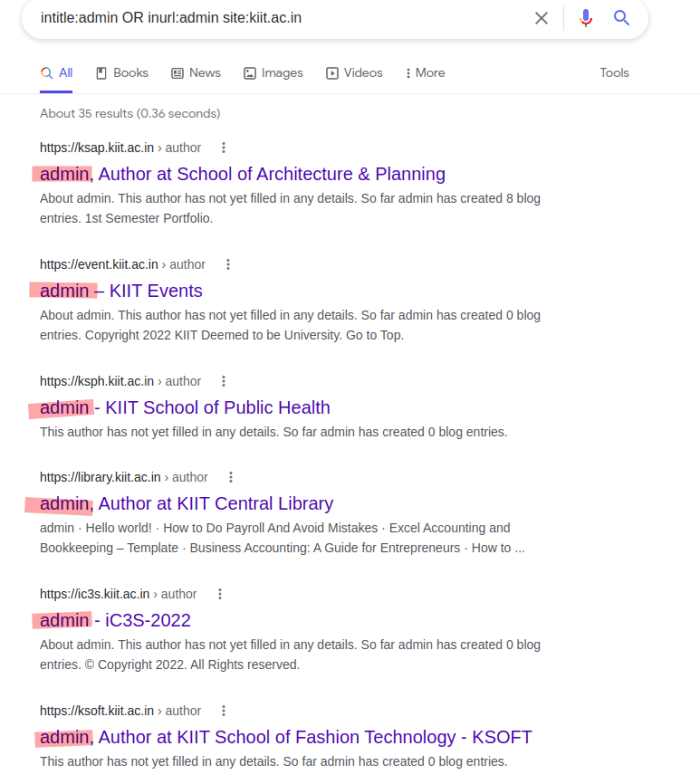

Recherche du mot clé ‘admin’ dans le titre de la page ou dans l’URL.

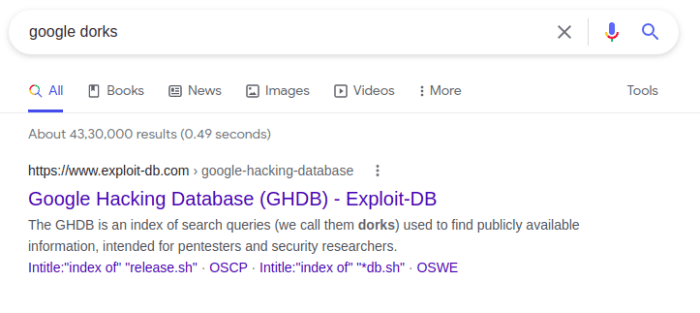

Pour trouver des commandes plus utiles sur google dorks, utilisez « exploit-db.com ».

Faites défiler pour continuer

Ping, Hôte, Nslookup

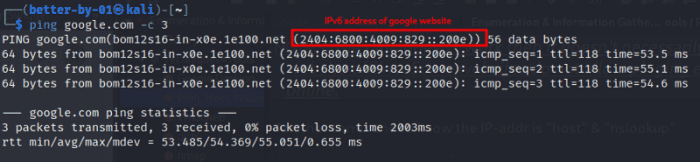

Ping

La commande « ping » peut être utilisée pour trouver l’adresse IP du site Web ainsi que pour vérifier si un site Web particulier est opérationnel.

REMARQUE: Si le ping ne fonctionne pas, cela ne signifie pas nécessairement que le site Web est hors ligne. Certains sites Web n’autorisent pas le ping même s’ils sont en ligne.

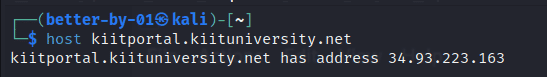

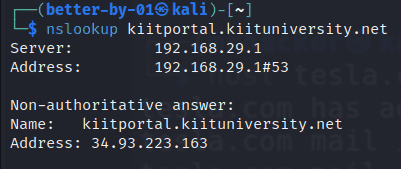

Hôte et Nslookup

Une autre commande pour connaître l’adresse IP est « host » et « nslookup ».

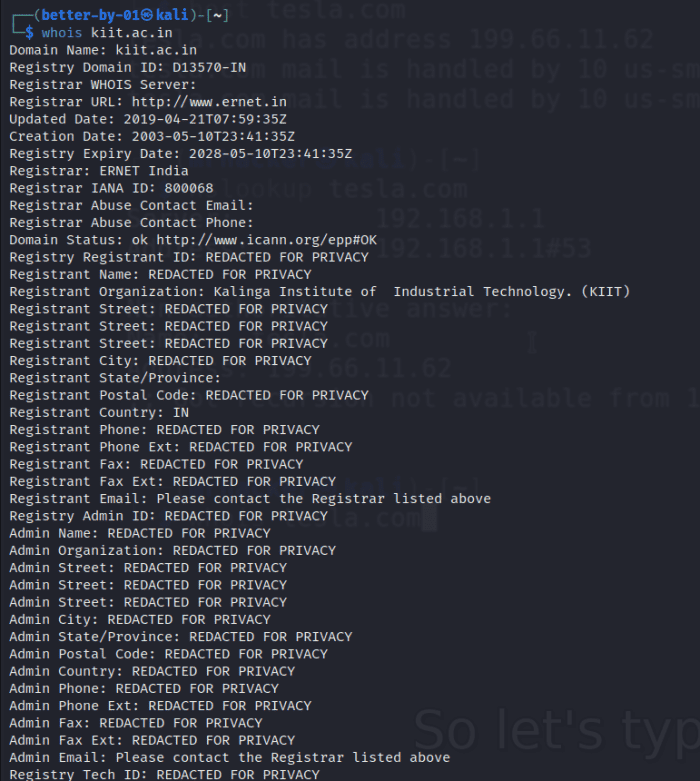

Qui est

- Utilisé pour recueillir des informations accessibles au public sur les détails de l’enregistrement du site Web que le propriétaire du site Web fournit.

- Peut également fournir des e-mails, des numéros de téléphone et des adresses physiques.

« SUPPRIMÉ POUR LA VIE PRIVÉE » signifie que les informations sont masquées.

Collecte d’informations active ou passive

- Lorsque nous utilisions les commandes ci-dessus, nous utilisions collecte active d’informations parce que nous avons interagi avec le site Web tout le temps.

- Maintenant, si nous utilisons d’autres sites Web pour obtenir les informations ci-dessus, ce sera collecte passive d’informations parce que notre site Web cible ne pourra pas voir qui a recherché ces informations pour eux, car nous n’avons jamais interagi avec le site Web nous-mêmes, mais un site Web tiers a fait cette tâche pour nous.

Exemple

Ressources bonus

- Machine vulnérable OWASPBWA.

- Vidéo de configuration de la machine virtuelle OWASPBWA.

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2022 Ashutosh Singh Patel