Sam travaille comme analyste de réseau pour une société de trading algorithmique. Il a obtenu son baccalauréat en technologie de l’information de l’UMKC.

Les captures de paquets peuvent être extrêmement utiles pour résoudre les problèmes de réseau. L’examen d’une capture vous permet de voir exactement quels paquets se trouvent sur le câble ou, dans certains cas, lesquels sont manquants.

Si les utilisateurs se plaignent qu’Internet « fonctionne lentement », vous pouvez exécuter une trace pour localiser rapidement les utilisateurs à large bande passante sur le réseau ou rechercher les sources de perte de paquets. L’analyse d’un fichier de capture permet souvent d’identifier des problèmes qui n’apparaîtraient pas autrement.

pfSense possède plusieurs fonctionnalités intégrées qui vous permettent de capturer des paquets. Ces captures peuvent être visualisées via l’interface Web ou elles peuvent être téléchargées à partir du système et visualisées à l’aide d’un analyseur tel que Wireshark.

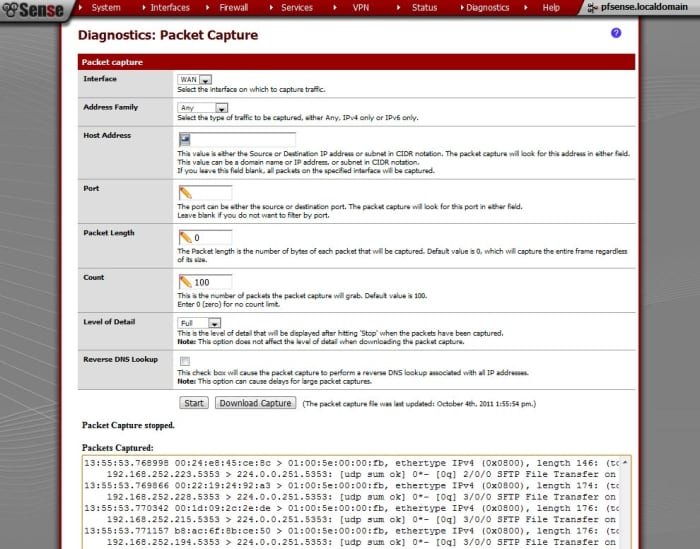

Exécution d’une capture via l’interface graphique Web

La méthode la plus simple pour capturer des paquets sur un système pfSense consiste à utiliser l’interface Web. La fonction de capture de paquets se trouve dans le menu de diagnostic.

Pour démarrer une capture de base, sélectionnez l’interface (WAN/LAN) sur laquelle exécuter la capture, puis cliquez sur démarrer. Lorsque vous êtes prêt à arrêter la capture, cliquez simplement sur le bouton d’arrêt.

Une fois la capture terminée, deux choses se produiront. Un lien pour télécharger le fichier de capture apparaîtra et la fenêtre d’affichage affichera la sortie de la capture.

Les paquets peuvent être capturés sur pfSense via l’interface Web.

Explications des options

Vous trouverez ci-dessous des explications sur toutes les différentes options de la page de capture de paquets. Tous ne s’appliqueront pas à vous, mais certains d’entre eux sont utiles pour réduire la taille du fichier de capture.

Plus vous pouvez appliquer de filtres à votre capture, plus il sera facile de trouver ce que vous cherchez. Si je ne suis pas sûr de ce que je recherche exactement, je capture tous les paquets et je les trie dans Wireshark.

- Interface – Dans la plupart des cas, je sélectionne généralement l’interface LAN pour la capture afin de pouvoir voir à l’intérieur des adresses IP. Si vous essayez de localiser le trafic provenant de l’extérieur de votre réseau, utilisez plutôt l’interface WAN.

- Famille d’adresses – Habituellement, je laisse cet ensemble sur « Tout ». Si vous ne souhaitez pas voir de trafic IPv6 dans votre capture, vous pouvez sélectionner IPv4 uniquement.

- Adresse de l’hôte – Si vous recherchez le trafic d’un hôte ou d’un réseau particulier, vous pouvez filtrer la capture. Si vous n’êtes pas sûr de ce que vous cherchez, laissez ce champ vide.

- Porto – Ce champ vous permet de filtrer la capture en fonction des numéros de port source ou destination.

- Longueur de paquet – La valeur par défaut de 0 capturera le paquet entier. Parfois, il est utile de capturer uniquement les 68 premiers octets du paquet si vous n’avez pas besoin de voir la charge utile.

- compter – Définit le nombre de paquets à capturer. Par exemple, si vous le définissez sur 100, la capture saisira les 100 premiers paquets qui correspondent au filtre. Il faut quand même appuyer sur stop.

- Niveau de détail – Ce paramètre n’affecte que la quantité de détails affichés dans la fenêtre de capture après avoir cliqué sur Arrêter. Si vous téléchargez le fichier de capture, il affichera toujours le paquet entier, sauf si vous avez spécifié une longueur de paquet maximale.

- Recherche DNS inversée – Je laisse généralement ce paramètre désactivé car il rend la capture beaucoup plus lente. Wireshark peut également effectuer une résolution de nom si nécessaire.

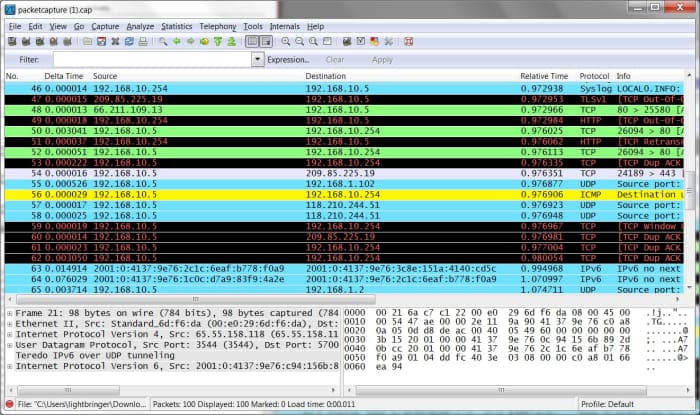

Chargement de la capture dans Wireshark

Lorsque vous exécutez une capture à l’aide de l’interface Web, vous pouvez télécharger le fichier pcap directement dans Wireshark pour analyse. Une fois le fichier chargé dans Wireshark, vous pouvez commencer à appliquer divers filtres d’affichage pour localiser les paquets que vous recherchez.

Wireshark est un excellent moyen d’analyser une capture de paquets.

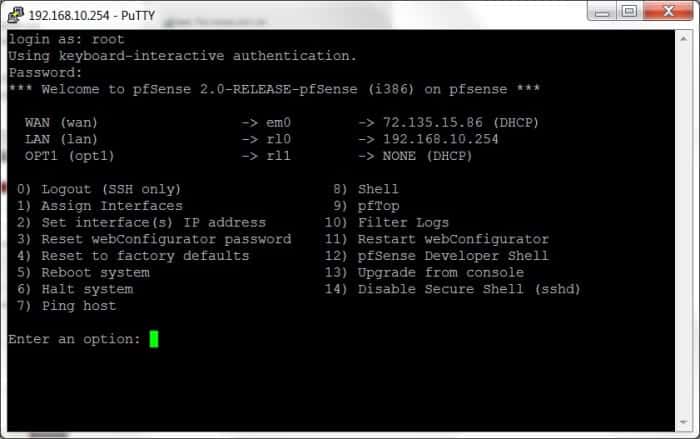

Exécution d’une capture manuelle

Une autre option pour capturer des paquets consiste à exécuter manuellement tcpdump à partir du shell. L’utilisation de la méthode manuelle vous donne plus de contrôle sur les paramètres utilisés dans la capture.

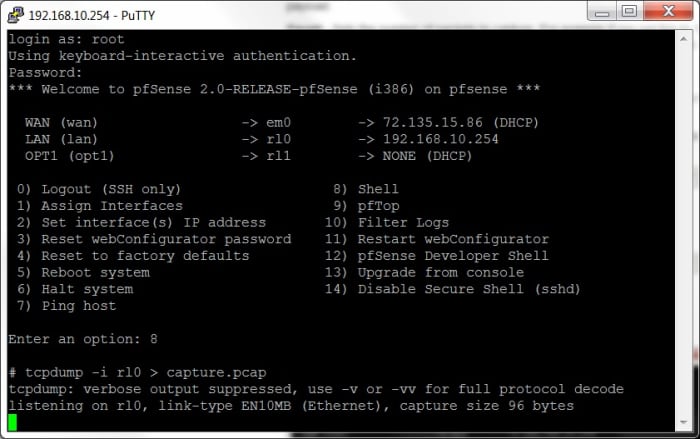

Vous pouvez vous connecter au shell pfSense avec n’importe quel client SSH, mais j’aime utiliser Putty. Après vous être connecté à la console, sélectionnez l’option 8 pour accéder au shell.

Lorsque vous exécutez tcpdump, vous devez spécifier l’interface sur laquelle exécuter la capture. pfSense listera les noms d’interface lorsque vous vous connecterez à la console, généralement ils sont similaires à em0 ou rl1.

Faites défiler pour continuer

Les noms des interfaces sont basés sur le module du noyau qui prend en charge la carte réseau. Vous pouvez exécuter ifconfig pour répertorier manuellement les interfaces sur le système.

Le menu de la console pfSense.

Exemples de commandes Tcpdump

Tcpdump exécuté dans le shell pfSense.

Téléchargement d’un fichier de capture manuelle

Il existe plusieurs méthodes différentes que vous pouvez utiliser pour télécharger les fichiers de capture à partir de pfSense après avoir exécuté une capture manuelle. J’aime télécharger les fichiers de pfSense à l’aide d’un programme appelé WinSCP. WinSCP est un programme GUI qui s’exécute sous Windows, qui a la capacité de télécharger des fichiers via SSH.

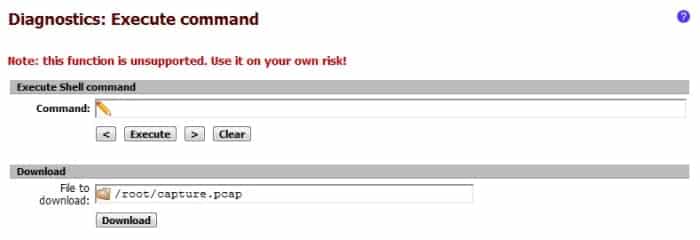

Une autre option consiste à télécharger les fichiers à l’aide de l’interface Web. Dans le menu de diagnostic, il y a une page « Exécuter la commande ». Sur cette page, vous trouverez une section de téléchargement qui vous permet de spécifier un fichier sur le système de fichiers pfSense à télécharger. Si vous utilisez cette méthode, vous devez spécifier le chemin d’accès complet au fichier.

Si vous exécutez tcpdump sans changer de répertoire, les fichiers seront créés dans /root par défaut.

Vous pouvez télécharger des fichiers à partir de pfSense à l’aide de l’interface Web.

Cet article est exact et fidèle au meilleur de la connaissance de l’auteur. Le contenu est uniquement à des fins d’information ou de divertissement et ne remplace pas un conseil personnel ou un conseil professionnel en matière commerciale, financière, juridique ou technique.

© 2011 Sam Kear

Sam Kear (auteur) de Kansas City le 29 octobre 2011 :

Merci Dumbledore ! Excellente idée pour un autre hub également.

Ce vieil homme de Quelque part dans l’Ohio le 29 octobre 2011 :

Il s’agit d’informations extrêmement utiles sur la façon de capturer des paquets. Vous souhaiterez peut-être ajouter un autre hub expliquant comment interpréter les traces.

Sam Kear (auteur) de Kansas City le 07 octobre 2011 :

Salut tamron, merci pour les commentaires !

tamron le 07 octobre 2011 :

Wow Super article avec beaucoup d’informations utiles. Votez! Ping Ya !